proxychains代理工具

简介

ProxyChains是一个UNIX程序,通过预加载动态库(dlsym(),LD_PRELOAD)劫持动态链接程序中与网络相关的libc函数,将连接重定向至SOCKS4a/5或HTTP代理。仅支持TCP协议(不支持UDP/ICMP等)。它的工作方式基本上是一种黑客技术,因此有可能与你的程序不兼容。例如脚本程序和多进程后台程序。

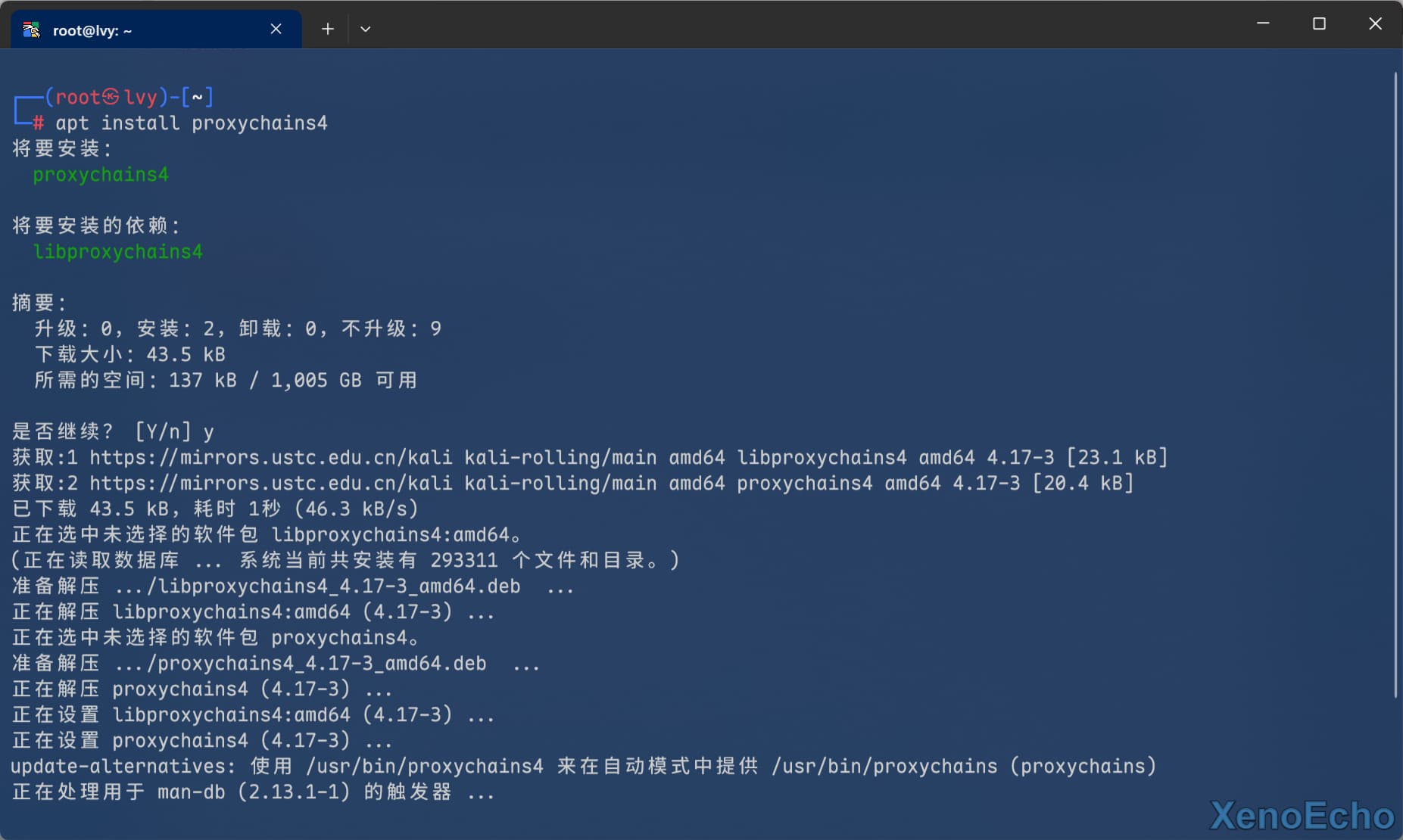

安装程序

在Kali中可以使用apt包管理器安装,编译按照话请查看文档

apt install proxychains4 |

基本配置

配置信息

所有的配置在/etc/proxychains.conf文件下,大概机翻了一下,具体的配置有代理的轮换形式、DNS解析、排除地址、超时时间、关闭终端的回显以及代理的配置。

# proxychains.conf VER 4.x |

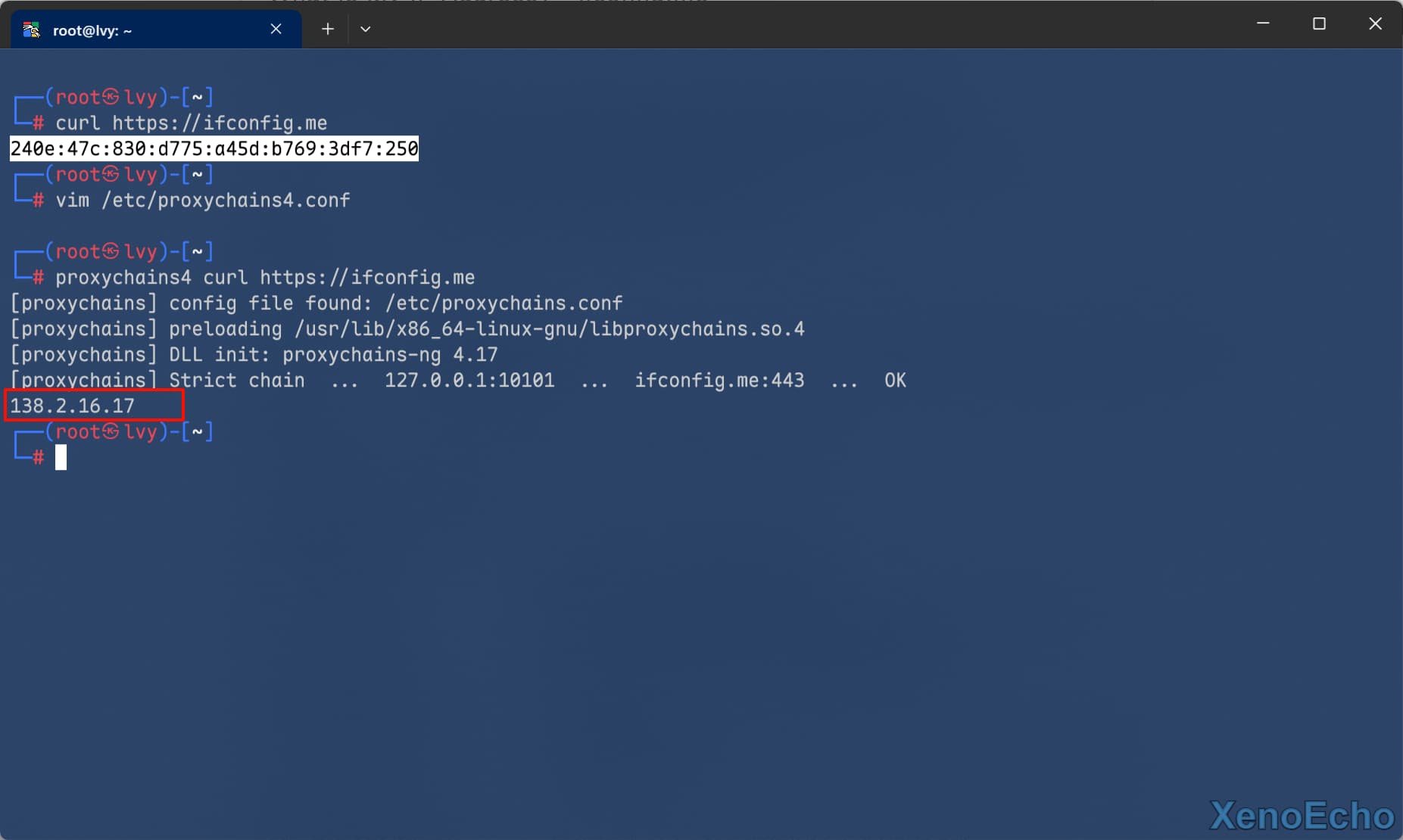

配置代理

这里我本地启动socks5帐号密码为空只需要按照格式写入即可

[协议] [地址] [用户名] [密码] |

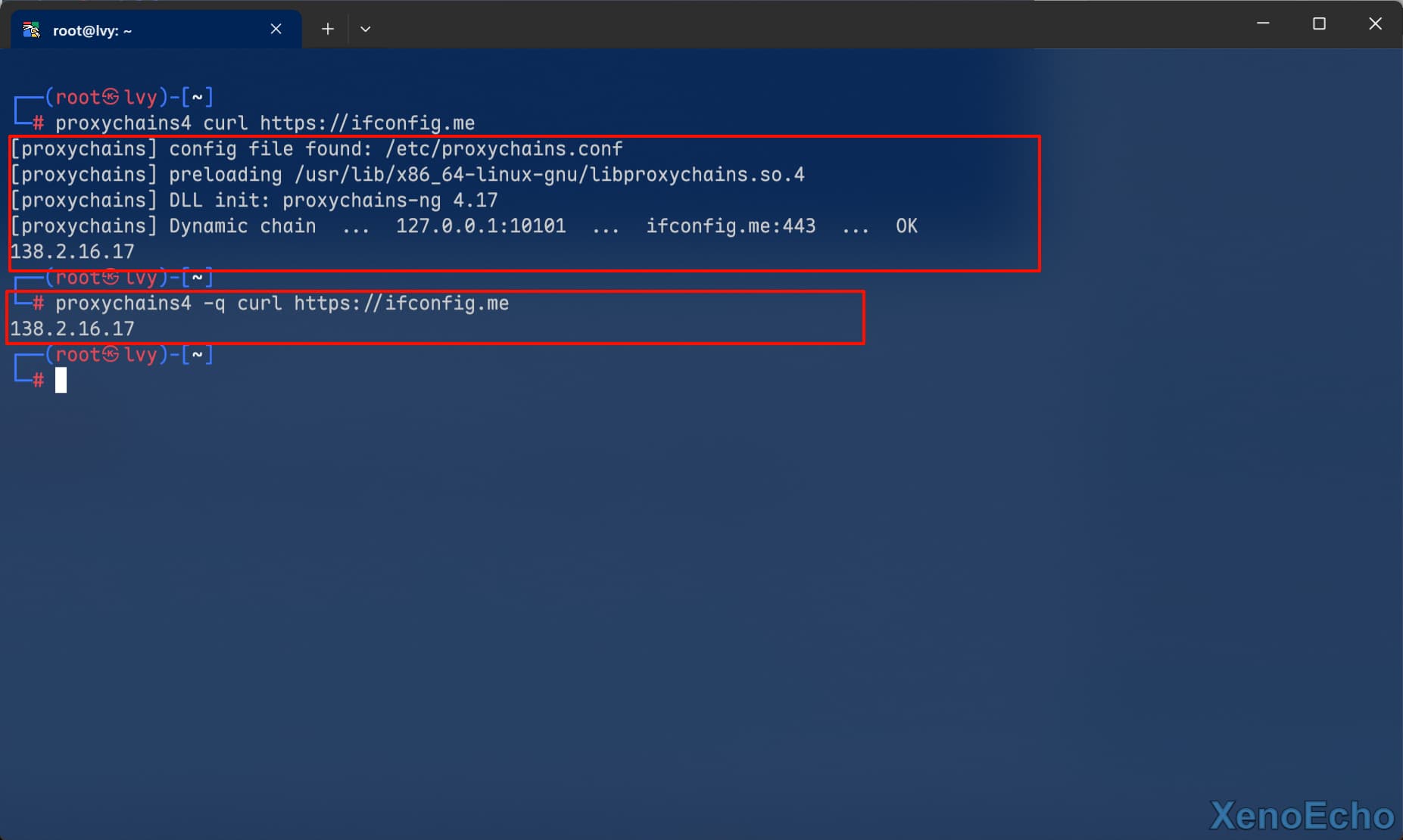

测试请求,这里用一个网站测试当前请求的地址,使用方法只需要在执行正常的命令的前面加上proxychains4或者proxychains即可

proxychains4 curl https://ifconfig.me |

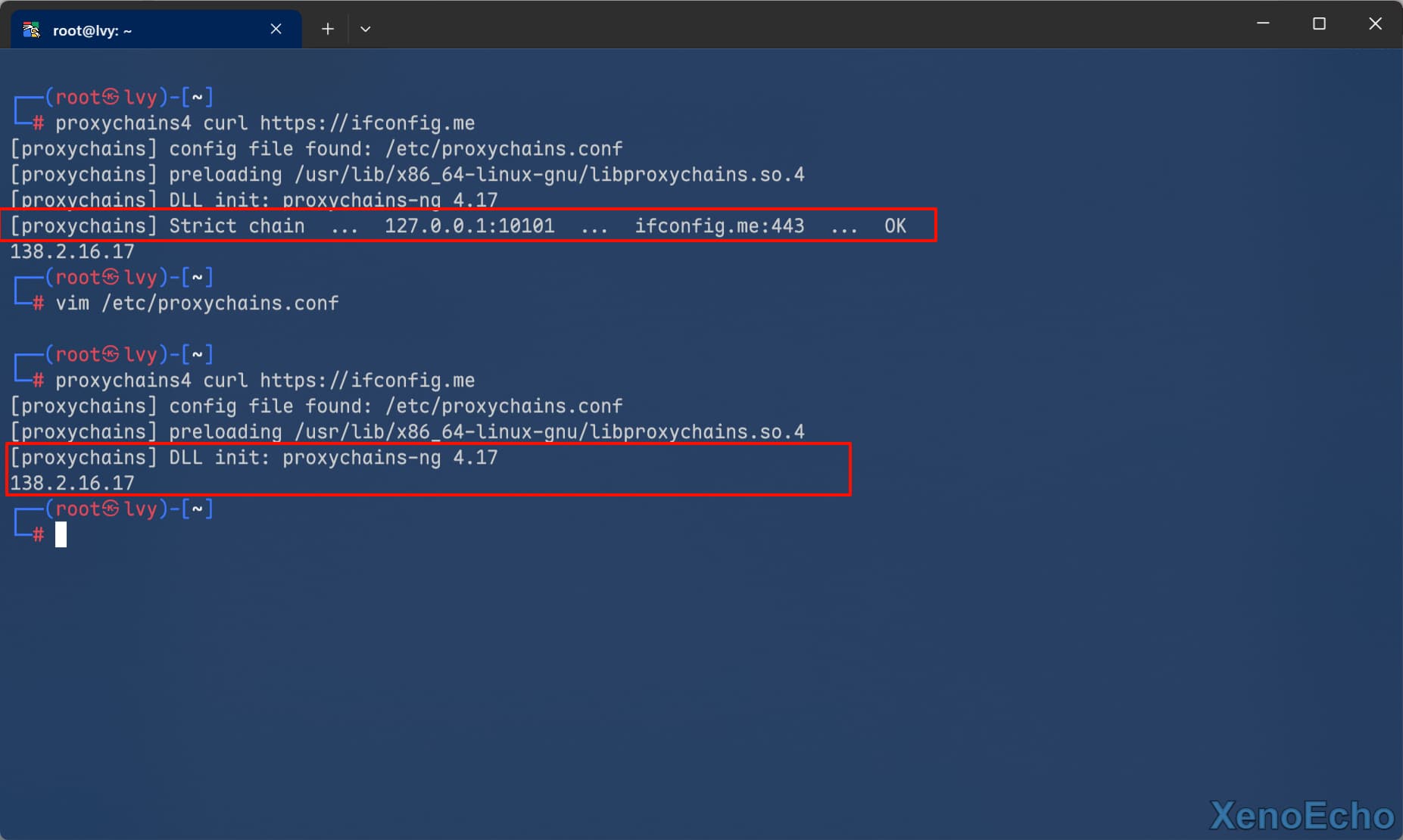

关闭请求回显

只需要修改配置文件将quiet_mode前面的注释删掉,启用即可。当然也可以执行前加上-q参数直接关闭日志

#关闭请求回显 |

测试请求,使用方法还是一样。减少了每次请求的回显。

测试请求,关闭日志-q

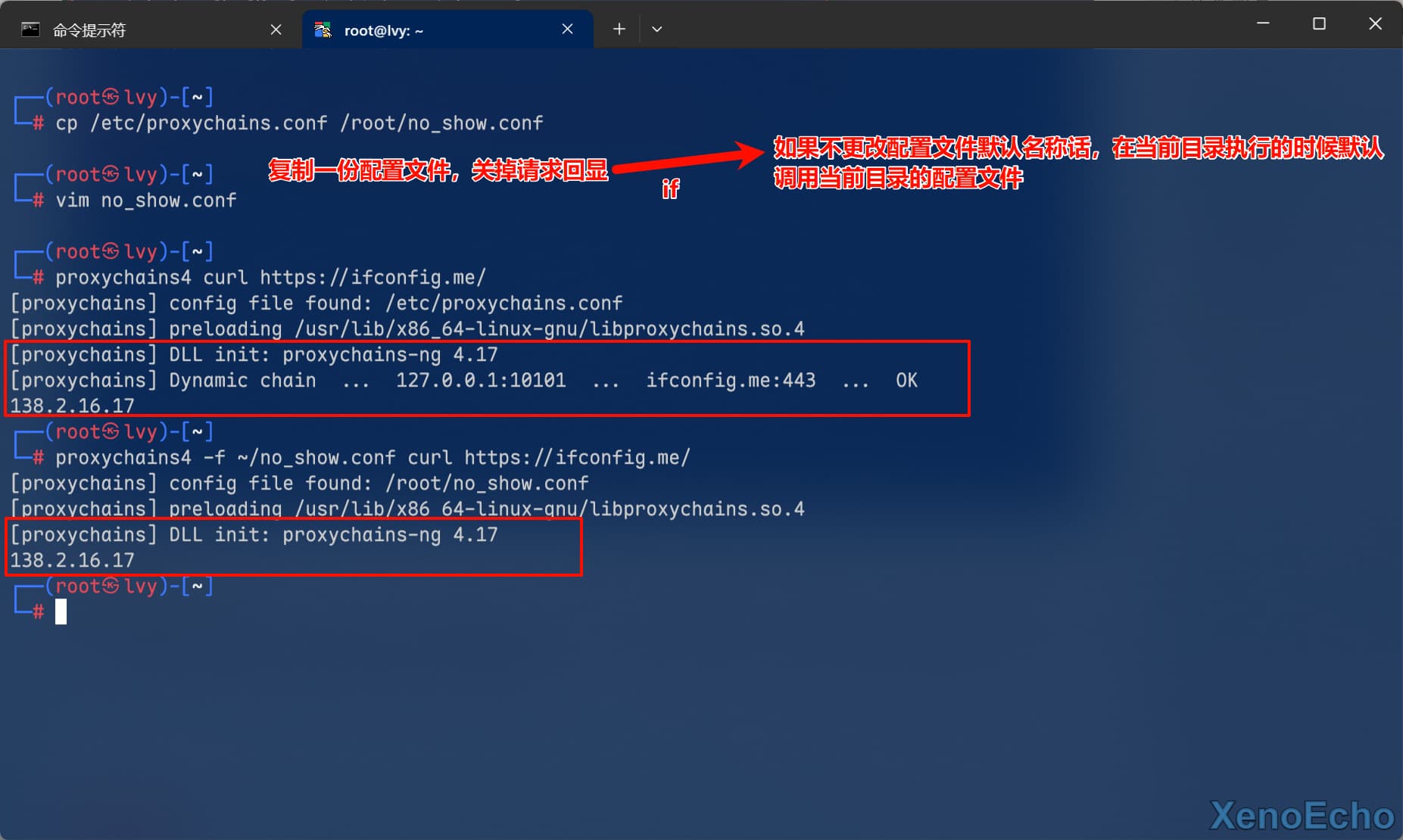

指定配置文件

使用-f参数,在需要的时候指定不同的配置文件,例如切换代理地址,或者切换代理轮换等。默认情况下使用的配置文件为当前目录下的配置文件。

proxychains4 -f ~/no_show.conf curl https://ifconfig.me/ |

扩展使用

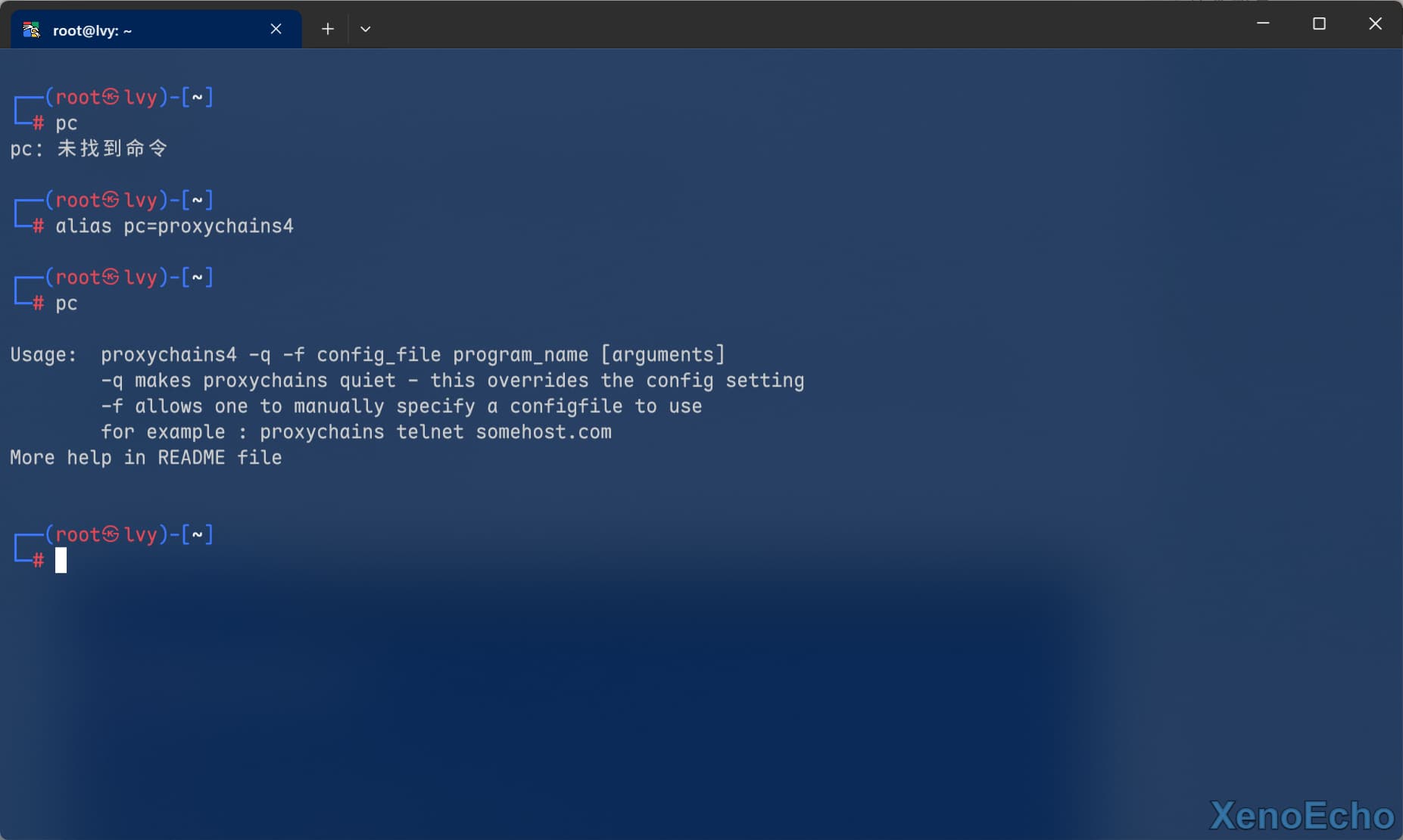

别名调用

正常使用的时候需要在需要代理的程序前面加上proxychains4,命令稍微有点长,这时候可以通过alias来为它设置别名。

当前用户生效

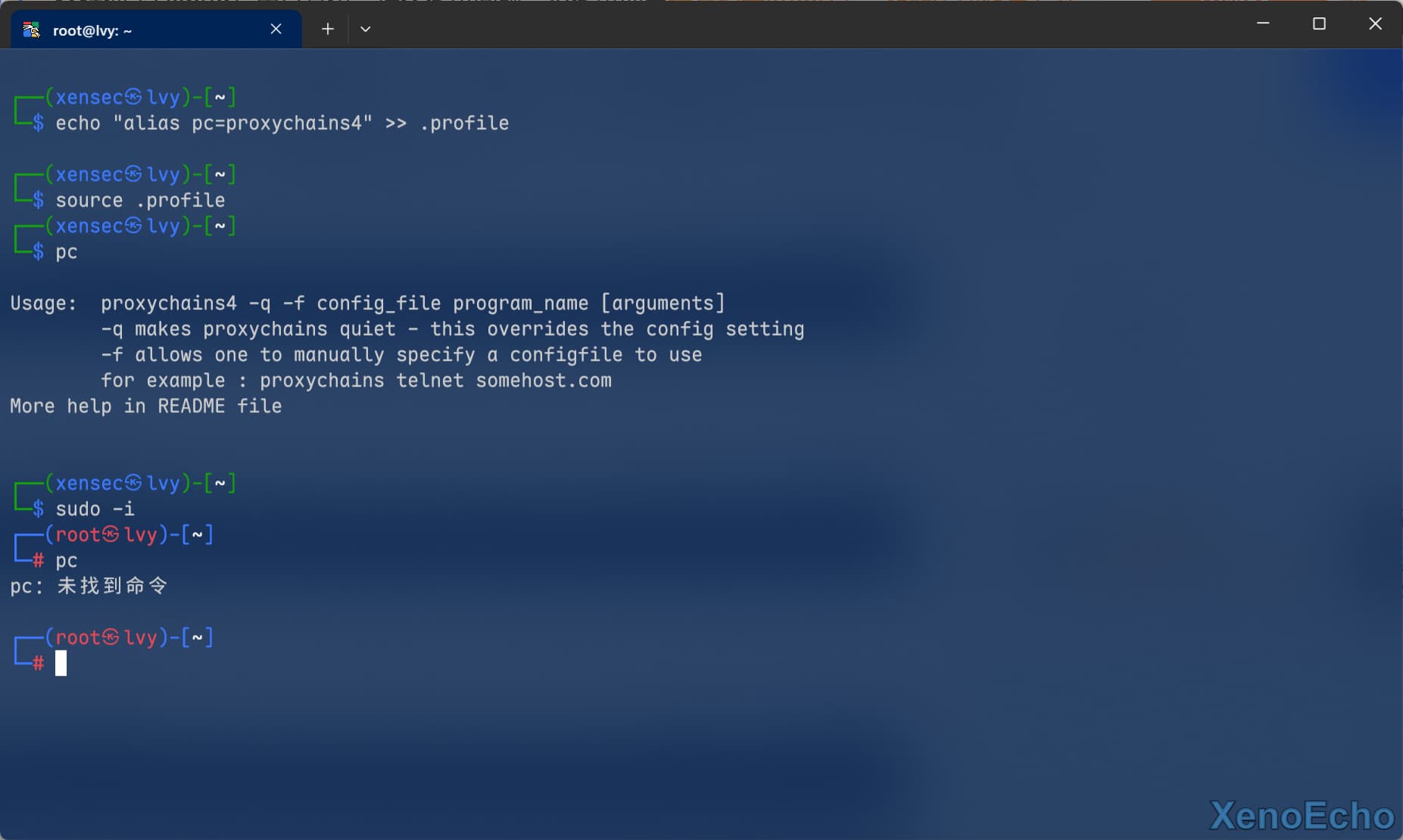

可以通过在当前用户的.profile文件里设置环境变量,来实现每次登录这个用户的时候自动执行命令。

全局生效

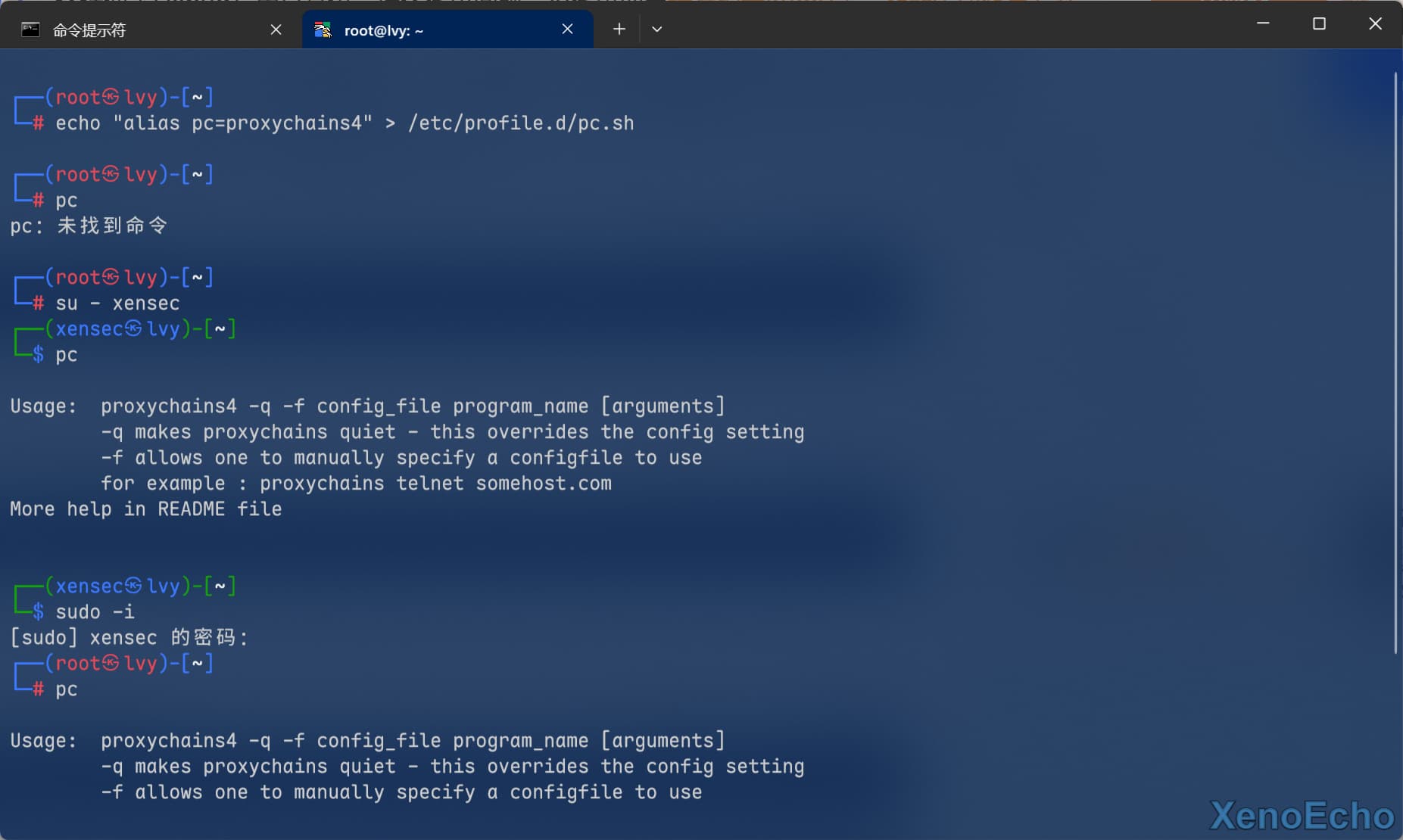

通过在/etc/profile.d创建命令执行的脚本实现当每个用户登录的时候都执行alias的命令。创建脚本后切换用户测试

echo "alias pc=proxychains4" > /etc/profile.d/pc.sh |

本文是原创文章,采用CC BY-NC-SA 4.0协议,完整转载请注明来自XenoEcho's Blog

评论 ()